摘要:大多数交换机的安全威胁主要来自局域网内部。出于无知、好奇,甚至是恶意,某些局域网用户会对交换机进行攻击。不管他们的动机是什么,这都是管理员们不愿看到的。为此,除了在规定、制度上进行规范外,管理员们要从技术上做好部署,让攻击者无功而返。本文以Cisco交换机的安全部署为例讨论校园网中的交换机安全,给出了防御MAC地址泛洪攻击的交换机安全配置方法。

关键词:网络安全;MAC层攻击;交换机端口安全

前言

大多数交换机的安全威胁主要来自局域网内部。出于无知、好奇,甚至是恶意,某些局域网用户会对交换机进行攻击。不管他们的动机是什么,这都是管理员们不愿看到的。为此,除了在规定、制度上进行规范外,管理员们要从技术上做好部署,让攻击者无功而返。本文以Cisco交换机的安全部署为例讨论校园网中的交换机安全,给出了防御MAC地址泛洪攻击的交换机安全配置方法。

1 MAC地址泛洪攻击概述

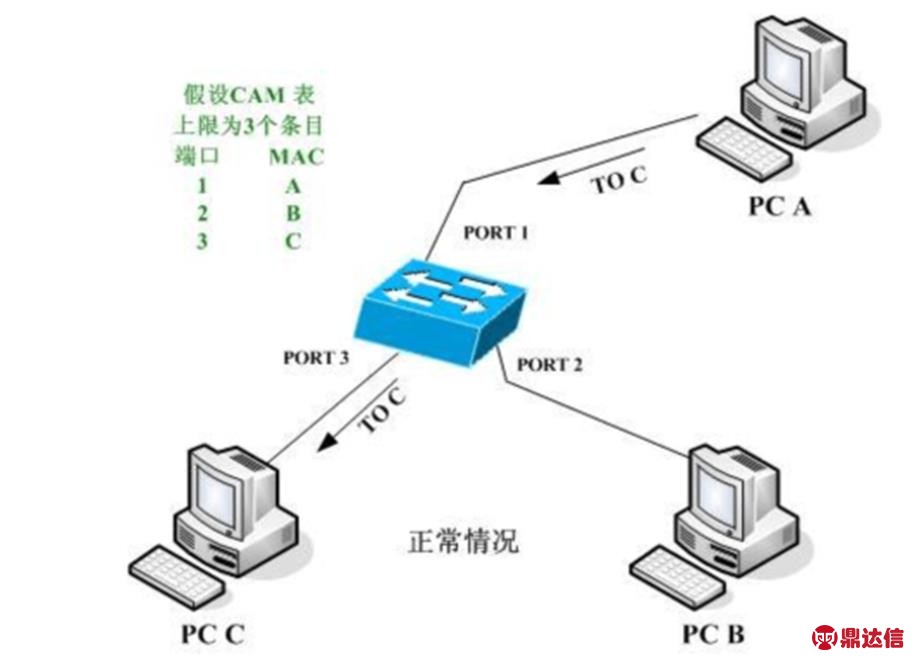

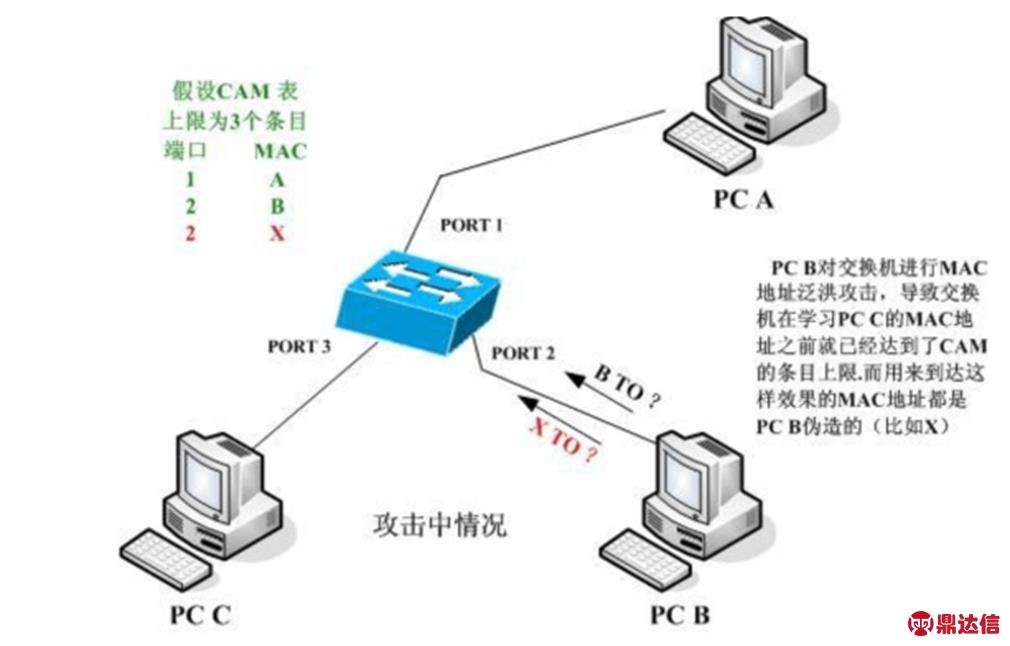

常见的二层攻击或交换机攻击是MAC泛洪,它会导致交换机的CAM表溢出,进而导致交换机向其所有端口定期泛洪数据帧。展开这种攻击的目的有可能是为了广泛收集流量样本,也有可能是为了发起DOS攻击。

交换机CAM表的空间是有限的,因此同一时间内它只能存放有限数量的条目。网络入侵者可以使用大量无效的源MAC地址,来恶意地向交换机泛洪。如果这时去往交换机端口所连合法设备的流量抵达交换机,它也无法创建一个CAM表条目,交换机则必须向所有端口泛洪这个数据帧。会造成以下不良影响:

(1)交换机流量转发的效率很低且流量巨大,这可能会影响到网络中所有用户的传输速度。

(2)入侵设备可以连接到任意交换机端口,并截获该接口平常无法收到的流量。

MAC泛洪攻击的过程:

步骤1:交换机基于合法MAC地址表的条目来转发流量

步骤2:攻击者(MAC地址B)以不同的源MAC地址发送多个数据包

步骤3:在较短的时间内,交换机的CAM表会一直被填充,直到它再也无法接受新条目为止。只要攻击行为还在进行中,交换机的MAC地址表就一直处于填满的状态

步骤4:交换机开始把它接收到的数据包,向所有端口泛洪,因此主机A发往主机C的数据帧,也会被泛洪到交换机端口2上

图1 正常情况

图2 MAC地址泛洪攻击

缓解MAC泛洪攻击的建议:为了防止MAC地址泛洪,管理员可以使用端口安全特性。在端口安全特性的配置中,管理员可以定义某个端口上允许接入的MAC地址数量。也可以在端口安全特性中指定端口允许接入的MAC地址。

2 网络中常见的MAC泛洪攻击分析与解决方法

2.1 MAC泛洪攻击情景1:

2.1.1 故障现象

当企业员工或外部来访人员访问企业大楼时,他们可以不受限制的接入大楼中的交换机端口,假设管理员只希望有5个人,他们可以把笔记本连接到一个指定的交换机端口中,这时管理员希望能够限制这个交换机端口只为这5个笔记本的MAC地址提供接入服务,并且该接口不能自动学习任何MAC地址。

2.1.2 故障分析

一方面是企业的安全管理制度不到位,没有对来访人员使用企业的网络设备做出相应的限制规定;另一方面,安全技术防御措施不到位。

2.1.3 解决办法

一是完善管理制度,二是在改交换机上配置端口安全。

实施端口安全的步骤为:

(1)配置端口安全

配置端口安全特性,只允许5个地址连接到这个端口,为这5个MAC地址分别配置地址条目,这样做实际上就是为该端口存储一个拥有5个条目的MAC地址表,并且不允许该端口自动学习额外的地址。

(2)允许交换机处理数据帧

当数据帧到达这个交换机端口,交换机会以MAC地址表来检查它们的源MAC地址,如果数据帧的源MAC地址符合表中对应的一个条目,那么交换机就会像处理其他数据帧那样处理这个数据帧。

(3)不允许新地址创建新的MAC地址表条目

当拥有其他MAC地址的数据帧抵达该端口,交换机检测到这个地址在当前的MAC地址表中,并且由于端口的MAC地址数量限制,而不会自动为这个新的MAC地址创建新条目。

(4)交换机采取行为来响应其他数据帧

交换机不允许设备访问该端口,并会根据配置,采取下列行为之一:可以吧交换机端口关闭;只禁止这个MAC地址进行访问,并生成日志错误消息;禁止这个MAC地址的访问,但不生成日志消息。

配置端口安全:

设置端口安全来限制交换机端口可接入的MAC地址数量,以及制定某个具体终端设备MAC地址的步骤。

管理员可以按下列步骤设置端口安全:

步骤1:启用端口安全

步骤2:设置该接口上允许接入的最大MAC地址数量,默认值是1.

步骤3:(可选)指定该接口上允许的具体MAC地址。

步骤4:当不允许的MAC地址尝试接入时,定义该接口要采取的行为。

2.2 MAC泛洪攻击情景2:MAC/CAM攻击的防范

2.2.1 故障现象

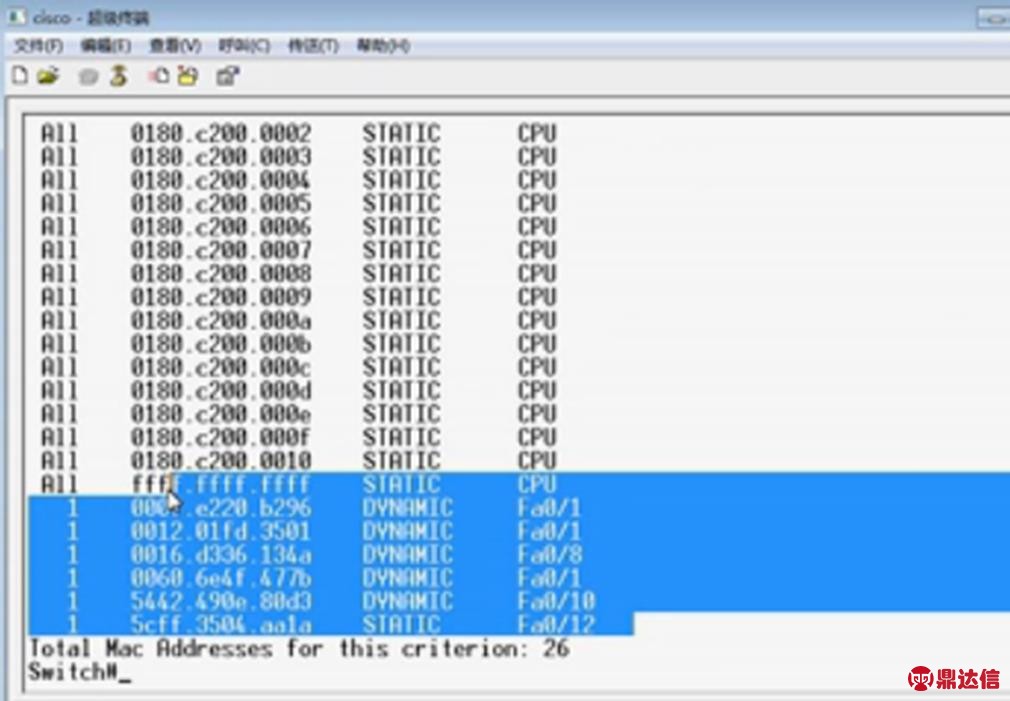

在这个情景中,攻击者利用黑客工具,使攻击者的未授权设备向交换机CAM表泛洪伪造的MAC地址,把MAC地址表填满,如图3所示。当MAC地址表填满后,VLAN就变成了一个集线器,并会泛洪所有单播数据帧。CAM 表满了后,流量以洪泛方式发送到所有接口,也就代表 TRUNK 接口上的流量也会发给所有接口和邻接交换机,会造成交换机负载过大,网络缓慢和丢包甚至瘫痪。MAC泛洪攻击后的现象如图4所示。

图3 MAC泛洪攻击者接入交换机端口

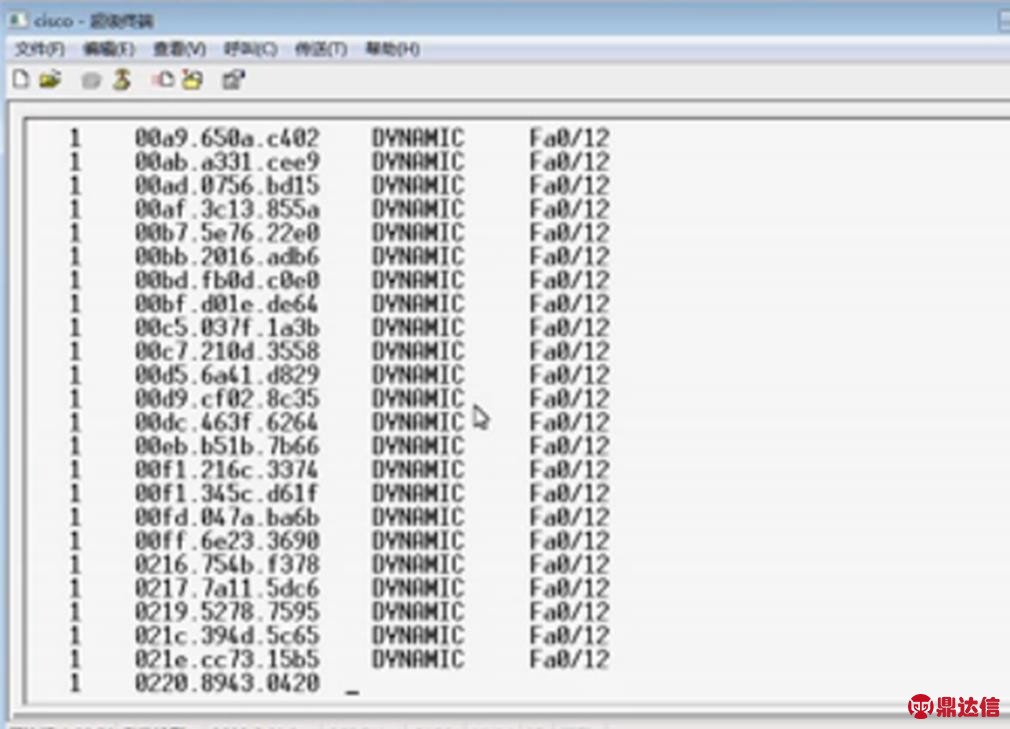

在黑客攻击端口F12端口随机生成了很多MAC地址,这些MAC地址瞬间就会把MAC地址表填满。

图4 MAC泛洪攻击后的现象

2.2.2 故障分析

曾经对网络造成非常大威胁的SQL蠕虫病毒就利用组播目标地址,构造假目标 MAC 来填满交换机 CAM 表。应使用 Port Security feature 防范MAC/CAM攻击。

为了预防这类攻击,管理员可以参考图3,在非信任用户端口上配置端口安全特性,利用端口安全特性限制MAC地址泛洪攻击,并锁定端口。端口安全特性还可以设置一个SNMP TRAP消息,来通告违规行为。该特性在该端口允许接入的MAC地址数量范围之内,允许安全MAC地址接入,超出MAC地址最大数量的新MAC地址所发来的数据帧则会被丢弃。

在图3场景中,接入层设备是CISCO 3560交换机。管理员要在F0/12端口上启用端口安全特性,来防止任何未授权设备连接到这个端口中。管理员已经根据该端口所接收到的所有流量,配置了QOS策略和其他的安全ACL。网路管理员的需求不是关闭F0/12端口,而是限制该端口只接受授权的MAC地址。

2.2.3 模拟泛洪攻击:

利用伪造数据帧或数据包软件,不停变化源MAC地址向外发包,让有限的MAC地址表空间无法容纳进而破坏MAC地址表。在这里有三台PC,一台是正常用户,一台是管理机,还有一台是模拟黑客的机器。

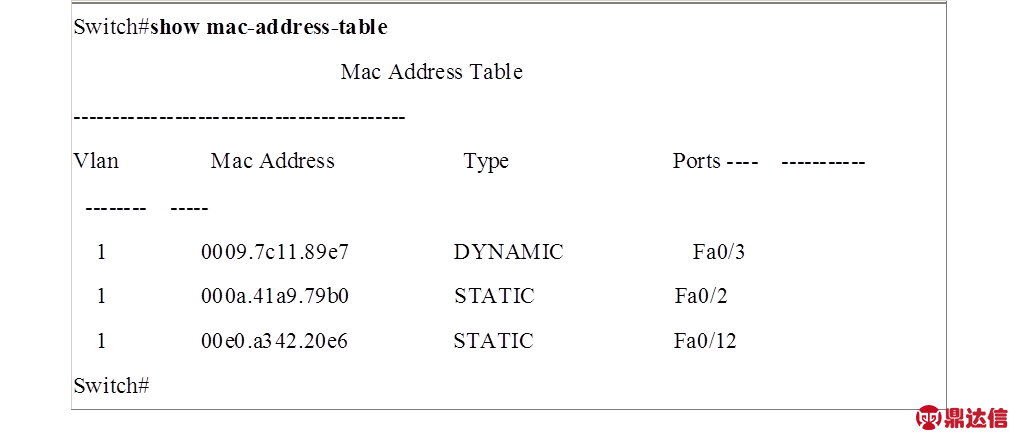

在攻击前,SHOW MAC地址表,可以看到MAC地址表是正常的,如图5所示,当黑客发起攻击后,MAC地址表异常,如图4所示。

图5 正常的MAC地址表

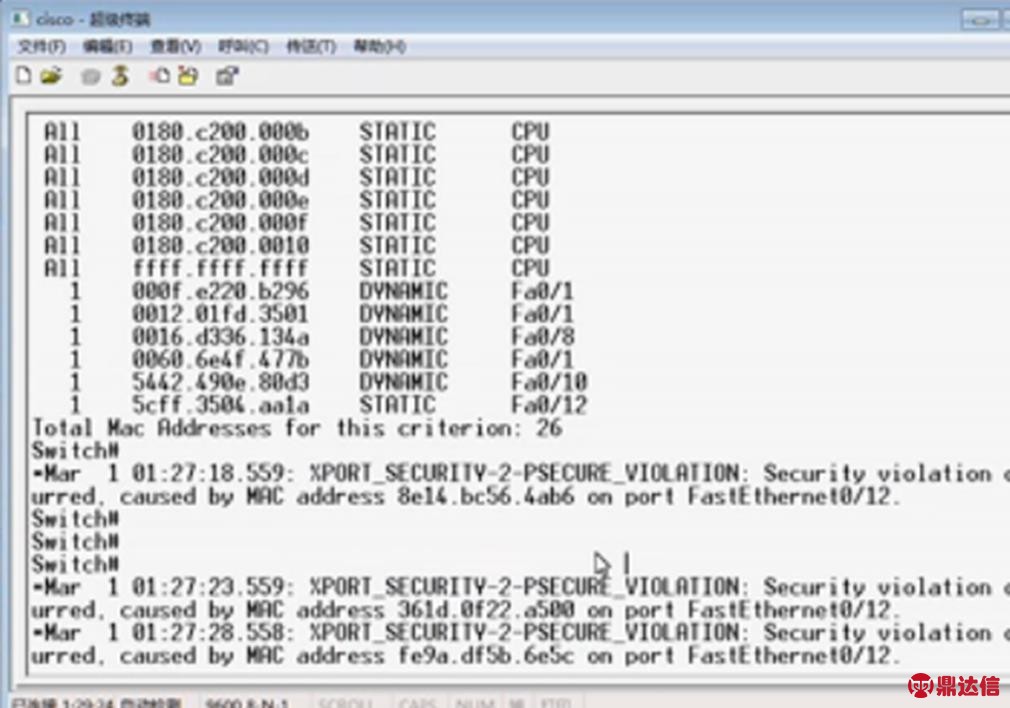

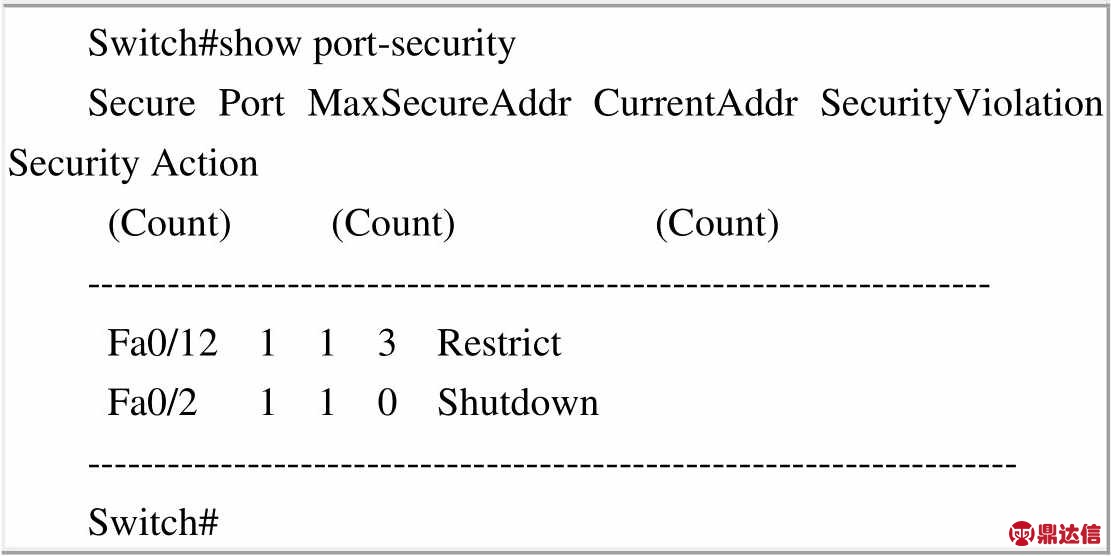

配置端口安全后,当黑客发起攻击,会产生报警,并限制了该端口的数据传送,如图6所示:

图6 限制未授权地址发来的数据帧,创建日志

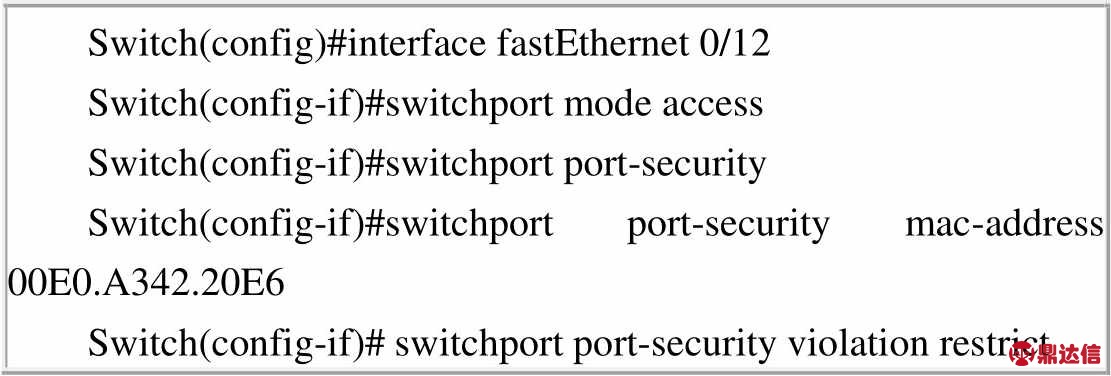

2.2.4 解决方法

(1)防御MAC泛洪攻击方法1-静态MAC地址绑定

以下是在交换机上面配置MAC地址绑定,并采取了当发现有其他的MAC地址接入到此端口的时候就将它设置不不转发数据并且上报网管平台的措施。

(2)防御MAC泛洪攻击方法2-粘性绑定MAC地址

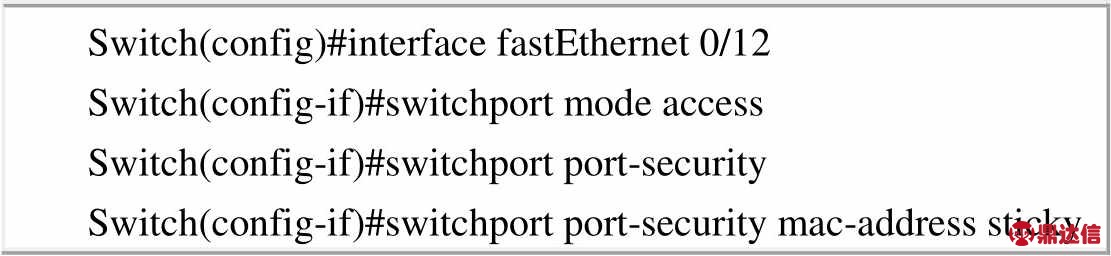

根据实际应用的要求,应该给一个端口绑定多个MAC地址通行,如果采取静态MAC地址绑定的方法会使管理员得工作变得太繁琐,而且容易出错,所以应该采取粘性绑定MAC地址的方法将接入到此端口的MAC地址自动绑定到该端口上。配置命令如下所示:

使用接入到交换机端口FA0/12这个接口的计算机发送一点数据包,然后查看交换机上面的MAC地址表。可以看到,交换机自动学习到F0/12端口的MAC地址,并且自动变成静态绑定的。

通过查看端口安全,可以看出FA0/12端口有3条违反策略的。执行的是Restrict。而Fa0/2没有违反的策略,执行Shutdown。

3 结束语

基于MAC地址的限制的方法对于实际工程中应用的是比较广泛的。合理配置网络中的设备可以有效提高网络的安全性,本文中提出的端口安全特性可以有效解决网络中的MAC泛洪攻击问题,为了更好地防御交换机二层攻击,除了本文指出的MAC泛洪攻击,还应注意防范ARP欺骗攻击、DHCP攻击等,有效做好这些防御措施,提高交换机的安全性。