引言:交换机自身具备不少有特色的安全功能,如果能够深入了解并加以利用,可以为企业带来很好的安全防护效果,b并能节省大量的IT支出成本,这对于不少IT投资预算不足的企业是很有价值的。本文将结合实际应用,介绍交换机常用的安全功能,希望给各位同行带来一些帮助。

交换机作为企业信息化建设基础设施的重要组成部分,是使用数量最多的网络设备之一。近年来,随着智能交换机技术的发展,交换机的功能有了很多扩展,除了传统的二层(数据链路层)数据转发功能以外,还具备了很多三层(网络层)和四层(传输层)的功能。特别是交换机所具备的安全防护方面的功能,如果运用得当,可以以非常低的成本获得较高的安全防护回报,为企业节省大量投资成本。下面将介绍Port security(端口安全)和ACL(访问控制列表)两种常用的交换机安全功能。

端口安全

端口安全的基本功能就是根据交换机所转发的二层数据包中的MAC地址来对网络流量进行管理和控制,只允许经过授权的MAC地址或者符合控制策略的MAC地址通过本端口通信,其他MAC地址发送的数据包经过此端口时,端口安全特性会按照特定的策略进行阻止。使用端口安全特性可以防止未经授权的设备接入网络,起到一定的终端安全防护作用;另外,端口安全特性也可用于防止MAC地址泛洪而造成MAC地址转发表溢出。

下面给出一个常用的示例场景:某公司人数不多,大概三十人的规模,利用1台48口的思科3560交换机作为用户接入,公司对于信息安全非常重视,为防止其他不安全的终端接入网络,规定每个员工只允许一台办公电脑通过交换机端口接入网络,但是少数员工为方便自己使用公司网络资源,私自利用集线器扩展接入点,接入无线路由器、笔记本等其他终端,给公司的信息安全带来很大的隐患。

在行政管理手段无法奏效的情况下,公司领导要求网络管理人员利用技术手段彻底屏蔽这种私接,保障内网安全。其实对于这种典型的终端安全管理问题,引进基于802.1X技术的准入控制产品即可迎刃而解,但是公司领导明确要求不能花钱,必须利用公司现有的设备和技术去解决这个问题。

所以经过分析上述需求,其实就是要求交换机端口与办公电脑做到一一对应的关系,可利用接入交换机上的端口安全技术轻松解决。

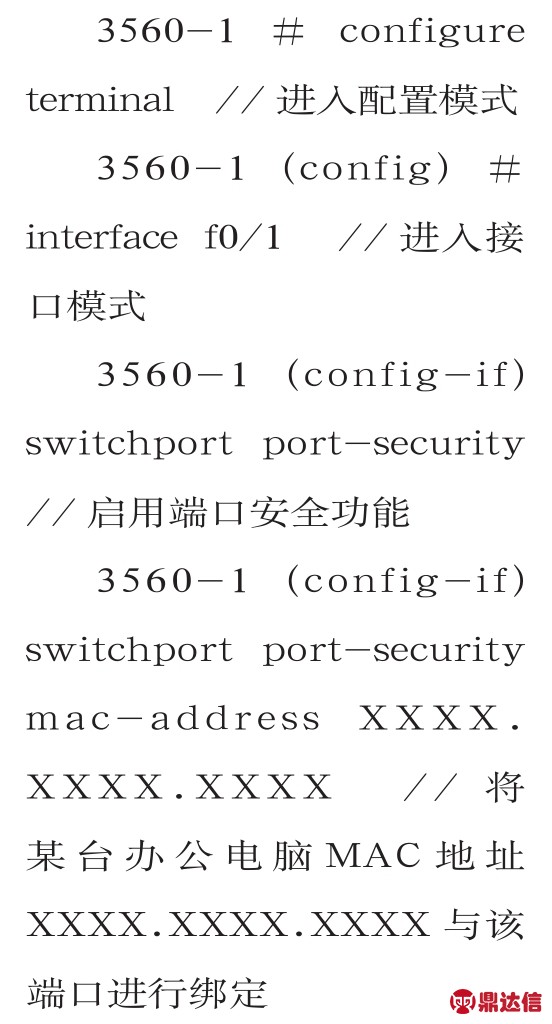

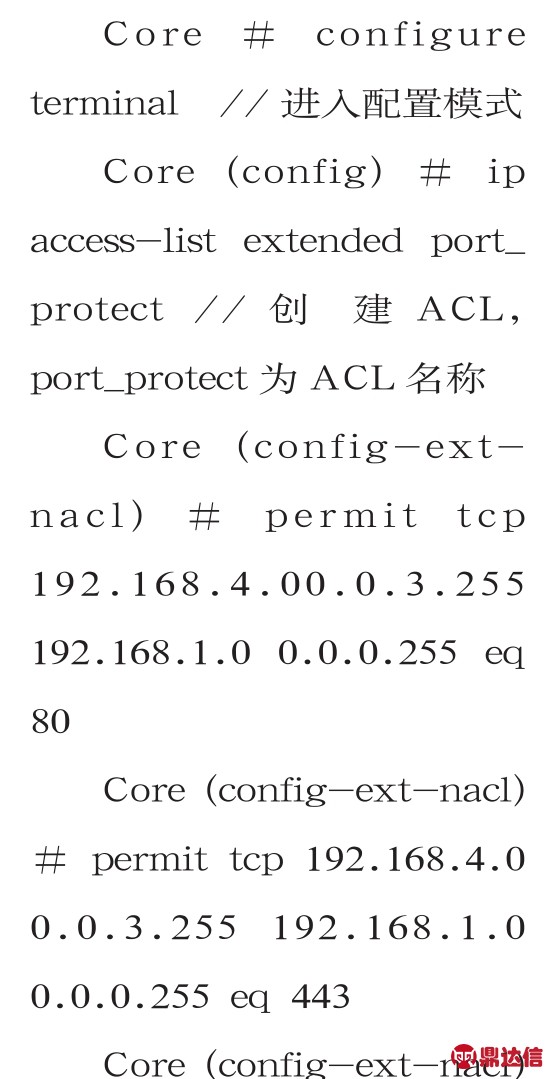

简单来说就是将办公电脑的MAC地址与交换机的端口进行静态绑定。首先,需要统计公司办公电脑和交换机端口的接入对应关系,以及每台办公电脑的MAC地址。由于公司人数不多,统计相对简单,最终整理出办公电脑MAC地址与交换机端口的对照表即可;其次,在接入交换机上启用端口安全,实施绑定策略,具体操作如下所示:

当端口接收到违反策略的MAC地址流量时,可以配置三种违规处理动作:

Protect:直接丢弃违规的MAC地址流量,但不会创建日志消息。

Restrict:直接丢弃违规的MAC地址流量,创建日志消息并发送SNMP Trap消息。

Shutdown:默认选项,将端口置于err-disabled状态,创建日志消息并发送SNMP Trap消息,需要手动恢复或者使用errdisable recovery特性重新开启该端口。

通过在接入交换机每个端口上重复配置上述命令,即可彻底杜绝私接非法终端的行为,而且不需要花钱购买任何商业产品。如果用户私接终端,那么就会触发交换机的端口安全机制,自动将该端口关闭,只有通过网络管理人员才能重新开启。这样就能严格规范用户的网络接入行为,保障了公司的信息安全,实现了技术与管理的深度融合。

访问控制列表

访问控制是实施网络安全防护的基本策略,它的主要任务是保证网络资源不被非法使用和访问,它是保障网络安全最重要的核心策略之一。访问控制列表是应用在网络设备接口的访问控制指令的集合。这些指令集合通过数据包匹配,告诉网络设备哪些数据包可以接收、哪些数据包应该拒绝,匹配条件包括源地址、目的地址、源端口、目的端口、优先级等。

如果合理利用,访问控制列表不仅可以控制网络流量,更能够起到保护网络设备、服务器、应用系统的关键作用,作为进入企业内网的首道关卡,网络设备上的访问控制列表成为保护内网安全的有效手段。此外,在网络设备的许多其他配置任务中都需要使用访问控制列表,如Routemap策略路由、网络地址转换、路由重分布等等。

访问控制列表主要包括标准ACL和扩展ACL两类。标准ACL匹配IP数据包里的源地址,可对匹配成功的数据包采取permit和deny两种操作,标准ACL的编号范围是从1到99;扩展ACL比标准ACL具备更多的匹配项,包括协议类型、源地址、目的地址、源端口、目的端口等,扩展ACL的编号范围是从100到1999。由于扩展ACL具备更精细的网络防护功能,在企业实际应用中更为普遍,下面给出一个扩展ACL应用的场景:

某大型企业,用户近千人,拥有自建数据中心,数据中心有近百台服务器提供各类业务应用给用户访问;企业整体网络架构是典型的“核心-汇聚-接入”三层架构,通过VLAN技术进行逻辑网络隔离,其中服务器在192.168.1.0/24网 段,属 于 VLAN2,用户分 布 在192.168.4.0/24,192.168.5.0/24,192.168.6.0/24和192.168.7.0/24四个网段,分别属于VLAN3,VLAN4,VLAN5和VLAN6。由于业务数据的保密要求较高,该企业需要实施较为严格的信息安全管控手段。在Internet出口处,已经部署了防火墙、防毒墙、IPS等防护设备,能够很好地防护来自Internet的安全威胁,但是由于部署位置的原因,这些高端的安全设备对于来自内网的安全威胁无能为力,为了保障内网服务器及业务数据的安全,公司领导要求仅仅开放业务系统使用的端口80,443 和 1433,服务器的其他端口全部禁止使用,并且要求尽可能节约成本。仔细分析,这个问题其实有两种解决方案:

1.逐个在每台服务器防火墙上设置相应的端口访问控制策略。

2.在交换机对应端口实施ACL控制,按照策略过滤对应数据流量。

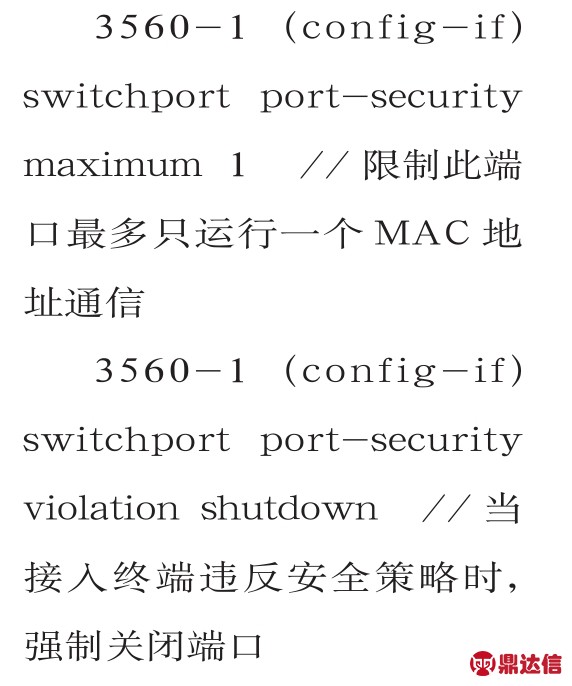

由于数据中心服务器数量较多,第一种方案工作量非常大,而且扩展性也很差,如果未来新添加服务器,还得手动进行设置,达不到“一劳永逸”的效果;而第二种方案则可以很好地规避上述这些问题,具体操作如下:

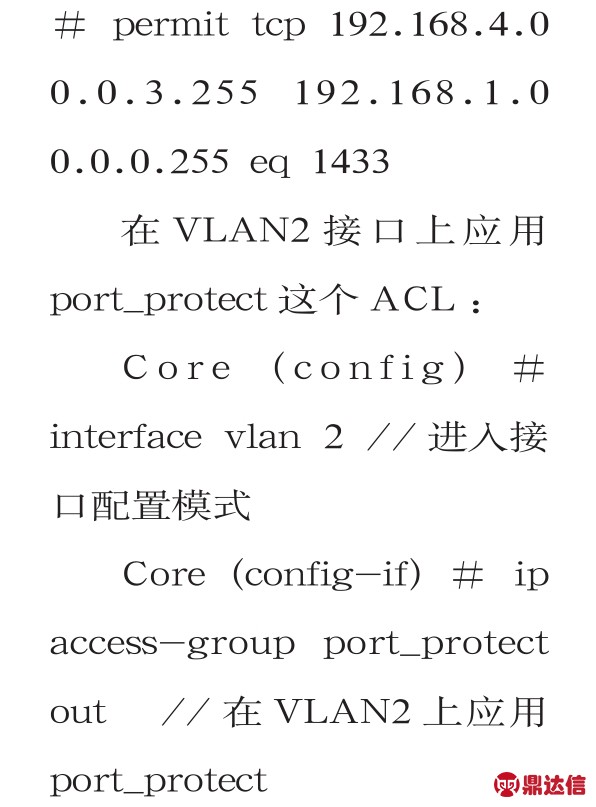

在核心交换机上创建相应的ACL:

通过上述设置后,核心交换机会根据port_protect的策略去过滤发往服务器VLAN2网段的IP数据包,只有来自VLAN3、VLAN4、VLAN5和VLAN6网段的用户能够访问业务系统端口(80,443 和 1433),其他任何数据包均会被丢弃。如未来新添加服务器,也不需要再变更任何配置,这种集中式的网络访问控制策略降低了网络管理人员的维护难度。

总结

大多数交换机都具备一定的安全防护功能,无论大型企业还是中小型企业,均能利用交换机的安全特性灵活实施安全策略,保障企业网络安全。交换机作为终端接入的首道关卡,特殊的部署位置决定了交换机在安全防护方面大有可为。网络管理人员应避免将交换机简单视为数据转发工具,充分挖掘其安全特性并加以利用,以实现交换机真正价值。