摘要:随着网络规模的迅速扩展和网络中应用的不断增多,网络安全性的隐患和威胁逐渐凸显,分析了园区网接入层的安全问题,从接入层交换机的配置着手,针对安全的远程访问、接入用户管理、访问策略的应用、DHCP监听、端口安全和风暴控制几个方面,提出了多角度、多层次、立体化园区网络安全的解决方案,保障接入层网络的安全性,提高网络运行效率。

关键词:接入层交换机;园区网安全;访问控制

交换机是园区网络中的重要组成部分,接入层交换机的配置也是园区网络安全的重要环节,所以如何维护交换机安全至关重要。必须加强对访问者的控制,限制非法用户的通信,隔离不同业务数据流等从而保证整个网络的安全。理解交换机可能加载或面对的攻击类型,理解这些攻击、可用工具和相应对策,才能更好地维护网络的安全。

1 园区网接入层安全隐患和威胁

(1)非授权访问。对网络设备和网络资源进行非授权访问,获得敏感数据危害性较大。

(2)Telnet攻击和暴力密码攻击。通过使用常用密码列表和专门程序,尝试与目的主机建立Telnet会话,然后,使用程序创建顺序字母组合,试图猜测破解常用密码。

(3)DHCP攻击。针对DHCP协议的攻击主要有DHCP耗竭攻击和DHCP欺骗两种。在耗竭攻击中,攻击者使用DHCP请求泛洪DHCP服务器,耗尽其地址资源,导致合法客户端无法获得地址信息。而欺骗攻击是攻击者配置虚假的DHCP服务器向客户端提供混乱地址,使客户端无法与网络连接。

(4)MAC地址泛洪。交换机转发数据帧的依据是MAC地址表,地址表容量有限。攻击者利用这个限制使用虚假随机生成的源和目的MAC地址填满MAC地址表,导致溢出使交换机进入失效开放模式。

针对上述安全威胁,采用的防范措施主要有以下几个方面:

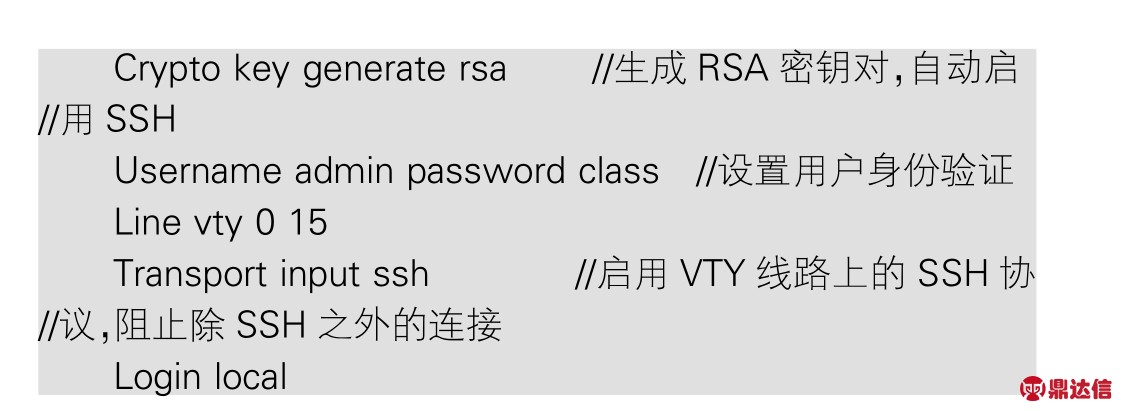

2 安全的远程访问

主要指对接入交换机的安全管理,管理信息中包括比较丰富和完整的网络信息,如果这些信息在传输过程中被恶意用户窃听、破坏、篡改,将会对整体网络乃至企业运营带来不可预计的损失。所以要使用特定技术对网络管理信息进行加密、控制。常用的远程访问有Telnet和SSH两种方式,比较而言SSH安全外壳是一种提供加密管理连接的协议,通过身份验证和加密传输数据确保远程连接的安全。注意,配置SSH之前,必须为交换机配置唯一的主机名和正确的网络连接设置。配置如下所示:

配置之后通过SSH客户端访问交换机进行安全管理,提高网络安全性。除此之外,还可以通过设置密码提高设备访问安全。

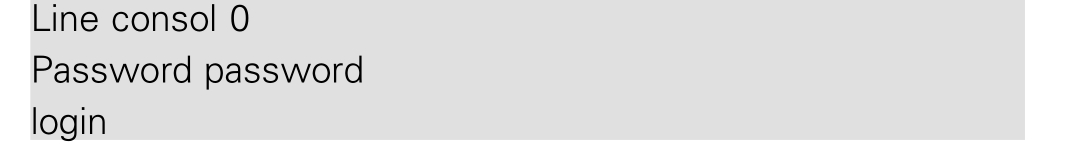

(1)保护控制台访问,设置控制台密码。

(2)保护特权模式的访问,设置使用密码,密码有明文和密文两种。

(3)设置远程访问方式、密码和连接超时限制。

(4)设置最短密码长度。

(5)加密所有明文密码。

3 接入用户的分类管理

在接入层交换上使用虚拟局域网(VLAN)技术,通过网络管理软件构建的可跨越不同网段、不同网络的端到端的逻辑网络。不考虑用户或设备的威力位置,根据功能、项目组和应用对网络进行划分。将含有敏感数据的用户组与网络的其余部分隔离,从而降低泄露机密信息的可能性。从技术角度讲,VLAN的划分可依据不同原则,一般有以下3种划分方法:(1)基于端口的VLAN划分;(2)基于MAC地址的VLAN划分;(3)基于路由的VLAN划分。目前,对于VLAN的划分主要采取(1)、(3)种方式。

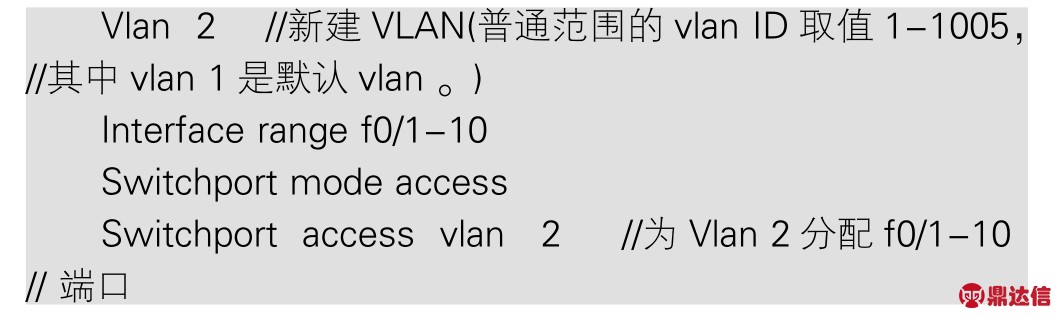

以基于端口划分VLAN方法为例配置如下所示:

按照功能需求将用户分配在不同的VLAN中,隔离广播范围,限制流量,控制敏感数据的访问。

4 安全访问策略的应用

虚拟局域网技术对用户进行了分类管理,不同VLAN的用户只能通过路由才能相互访问,控制了敏感数据的访问。同一个VLAN中的不同用户之间访问限制,可以通过访问控制列表(ACL)技术来实现。

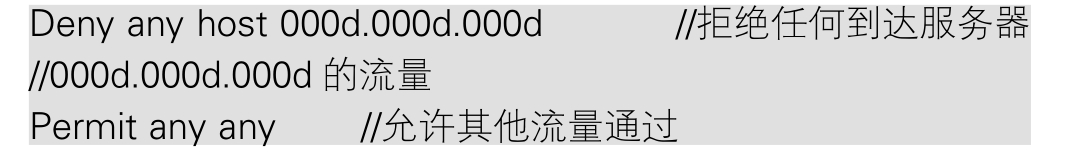

ACL通过对经过交换机的数据帧进行过滤,实现对网络资源进行输入和输出访问控制,确保网络设备不被非法访问或被用作攻击跳板。ACL定义一个规则列表,将进入该端口的每一个数据帧顺序执行这些规则,并且根据规则决定是否转发数据帧。每条规则根据报文的源MAC地址、目的MAC地址、802.1p优先级、协议类型等二层信息属性过滤数据。由于规则是按照一定顺序处理的,因此每条规则的相对位置对于确定是否允许数据通过网络至关重要。ACL的使用主要3个步骤:

(1)命名

(2)定义过滤规则

(3)应用,在交换机接入端口上的输入方向过滤数据帧。

5 DHCPsnooping

DHCP动态主机配置协议。由于DHCP服务器和客户端之间没有认证机制,所以网络中可能存在非法的DHCP服务器,向主机提供错误的地址、网关和DNS等参数,使得主机不能和外部网络连通。另外,还有来自非法客户端的恶意请求占用带宽耗尽DHCP服务器地址资源。DHCP Snooping DHCP监听也就是DHCP报文过滤就是用以解决这些安全问题的。

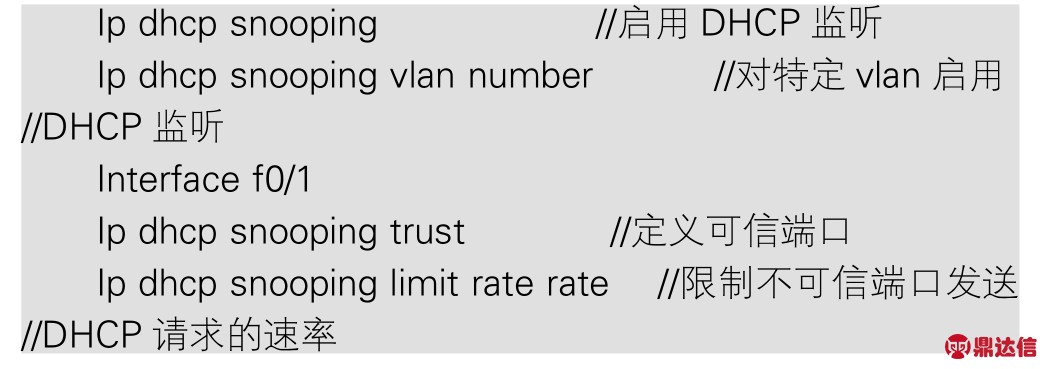

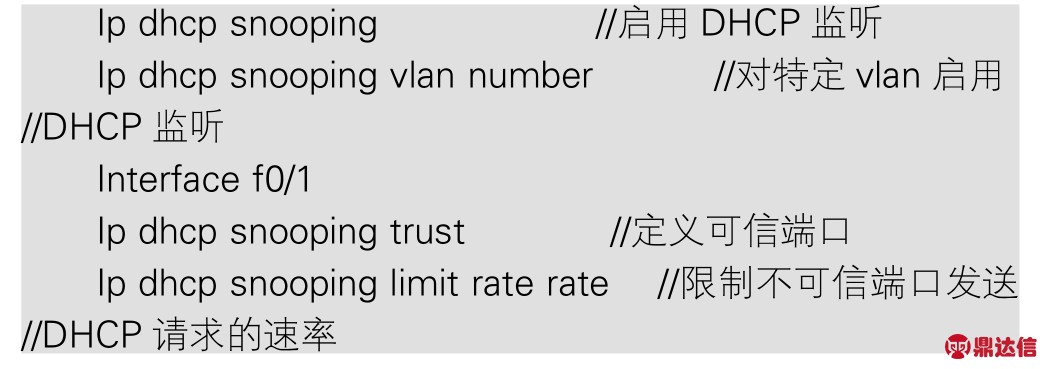

将交换机端口标识为可信和不可信两种。可信端口可以发送任何类型的DHCP消息,不可信端口只能发送DHCP请求,这样避免非法的DHCP服务器攻击合法的客户端,不可信端口如果发送DHCP响应数据包,则端口关闭。另外,不可信端口会建立DHCP绑定表,表中记录着发出请求的客户端MAC地址、IP地址、租用时间、VLAN和端口ID,用于过滤后续的DHCP流量。配置如下:

6 接入端口安全

接入层交换机面向终端用户,保护端口的方法就是实施端口安全功能,也就是限制端口上允许的有效的终端数量,以及允许的特定终端主机,而拒绝其他主机。注意,必须是接入端口才可以设置端口安全,根据端口所连接的终端主要分成以下3种情况:

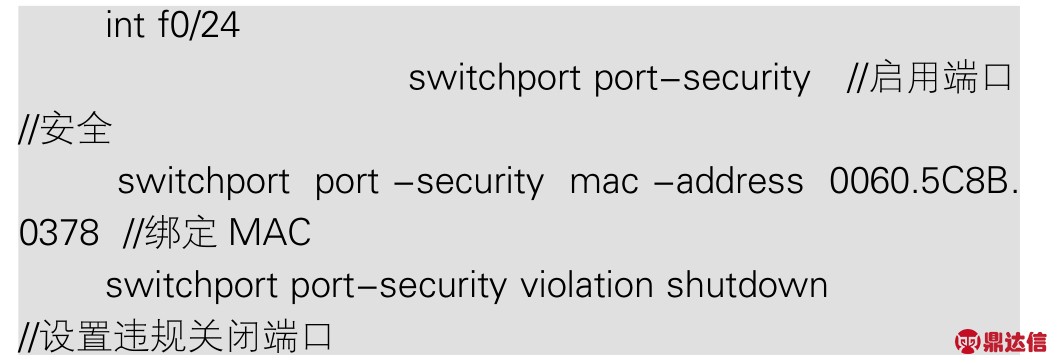

(1)固定端口,该端口固定连接一台设备,通常用于连接服务器。如端口f0/24连接MAC地址为0060.5C8B.0378的服务器,配置如下所示:

(2)动态端口,一个端口允许连接多个MAC地址,如端口f0/5最多连接三台终端,配置如下所示:

(3)未使用端口,禁用没有连接终端的端口,用来保护网络免受未经授权的网络访问。

7 广播风暴控制

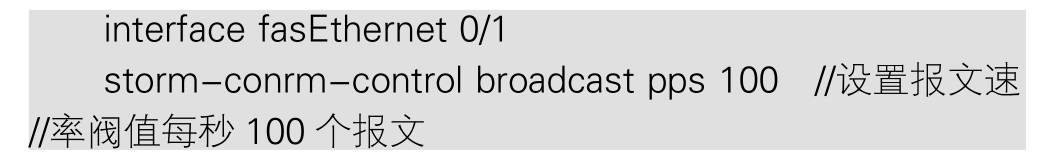

交换机的风暴控制除了采用VLAN技术隔离广播,缩小了广播范围外,还可以在物理端口的流量的控制机制,它在特定的时间周期内监视端口收到的数据帧,然后与配置的阀值进行比较。如超过了阀值,交换机将暂时禁止相应类型的数据帧的转发直到数据流恢复正常。如在连接终端的f0/1端口设置针对广播报文进行的风暴控制,限制收到的报文速率,配置如下所示:

上述这些方法只是安全管理的起点,随着接入网络的设备种类和数量不断增加,网络接入层的安全将面临更大挑战。需要不断使用新技术和监控手段搭建安全的接入层网络,同时规范安全管理制度,制定严格的访问策略,不断升级、完善自身的防御措施,消除不安全因素才能有效地保护网络安全。