摘 要: 为对抗无线传感器网络中存在的强针对性的智能型干扰攻击,基于多种扩频技术提出了一种混合跳频扩频、非协调直接序列扩频以及非协调跳频扩频的抗干扰攻击方法。为解决传统扩频技术需要提前共享密钥的限制,在网络初始化阶段使用非协调跳频扩频进行网络通信;为避免持续使用非协调扩频跳频带来的高能量消耗问题,发送节点与接收节点在非协调扩频跳频模式下生成跳频序列,即可进行传统跳频扩频;通过非协调直接序列扩频技术进一步增强对抗干扰攻击的性能;使用OPNET并基于多种干扰攻击模型进行网络仿真,评估所提出的混合抗干扰攻击方法的性能。仿真结果表明,在环境恶劣情况下,并受到强针对性的智能型干扰攻击时,网络仍能保持较低的丢包率,故所提出的混合抗干扰攻击方法能有效地抵抗无线传感器网络中的干扰攻击。

关键词: 无线传感器网络; 抗干扰攻击; 非协调跳频扩频; 非协调直接序列扩频

0 引 言

受有限资源、脆弱的无线通信、恶劣环境以及分布式部署等约束,导致无线传感器网络(wireless sensor networks,WSN)[1]中存在大量的安全漏洞,使得WSN极易遭受各种恶意攻击者的威胁。WSN中面临的恶意攻击主要可分为两种:被动攻击和主动攻击。其中被动攻击是一种会引起通信数据包内容泄露,从而被恶意利用的常见攻击,而主动攻击更具威胁性,会触发数据的篡改、碰撞以及阻断。本文研究的干扰攻击则是一种能够轻易并显著地干扰WSN通信,严重威胁到网络安全性的主动攻击[2-5]。

利用频谱分散增加带宽的扩展频谱通信技术(spread spectrum,SS)[6],是一种经常用来对抗干扰的扩频通信技术。这种扩频技术经常会在信号发射端进行扩频调制,在接收端采用对应解调技术进行数据处理,从而对抗信号干扰。常见的扩频技术主要包括有直接序列扩频、跳频扩频与跳时扩频等[7-10]。扩频技术不仅可以有效对抗干扰,而且降低了对网络中其他节点的干扰。但传统扩频技术需要提前共享密钥[11],一旦遇到针对性强的恶意攻击,会发生密钥被窃取、修改或冒充等风险,以至于后续的扩频变得毫无意义。因此,传统单一使用直接序列扩频(direct sequence spread spectrum,DSSS)或跳频扩频(frequency hopping spread spectrum,FHSS)等扩频技术已无法满足网络要求,需要研究新的抗干扰攻击方法以对抗针对性强的恶意干扰攻击,以保证网络的安全性。

已有文献在传统扩频模式与非协调扩频模式领域开展抗干扰攻击研究工作。一种混合抗干扰技术采用DSSS、FHSS混合技术来防止干扰攻击[12-13];引入跳时扩频(time hopping spread spectrum,THSS)至混合抗干扰技术,以进一步提高抗干扰攻击能力[14-15]。但DSSS、FHSS与THSS等均需要提前共享密钥,一旦密钥被窃取,将无法抵抗干扰攻击。文献[16]使用非协调跳频扩频通信(uncoordinated frequency hopping spread spectrum,UFH),其不需要跳频序列故具有较强的抗干扰攻击能力,但由于持续使用UFH会导致较高的能量消耗,故不适用于有限能量的WSN。文献[17]中采用非协调直接序列扩频通信(uncoordinated DSSS,UDSSS)技术[18],该通信模式不需要提前扩频码,适合单信道抗干扰攻击,具有较好的抗环境恶化干扰影响,并且能量消耗低于UFH,但不适宜单独使用于多信道的WSN。文献[19]提出由UFH通信生成跳频序列,之后进行FHSS传输的方式,不仅规避了UFH持续使用引起的高能量损耗,而且可以成功对抗干扰;但对于针对性强的干扰攻击干扰FHSS通信[20],会导致后续的通信在单独使用FHSS技术时存在安全隐患。

为解决提前共享密钥限制并维持网络能量消耗在正常水平条件下,提高抗干扰攻击与环境干扰能力,结合UDSSS、FHSS与UFH等扩频技术,得出混合多种扩频技术的抗干扰攻击方法。在WSN初始化阶段,为避免提前共享密钥,采用UFH进行网络通信;并采用文献[19]中密钥生成方案生成跳频序列,进一步进入FHSS通信模式,满足WSN的多信道传输,并降低一直使用UFH带来的高消耗能量问题;在FHSS通信中引入不需要提前共享扩频码的UDSSS技术,对通信数据包进行认证、误差编码与扩频处理,避免单独使用FHSS带来的扩频码被窃取的安全隐患,提高抗干扰攻击与抗环境干扰能力。

1 网络系统与攻击模型

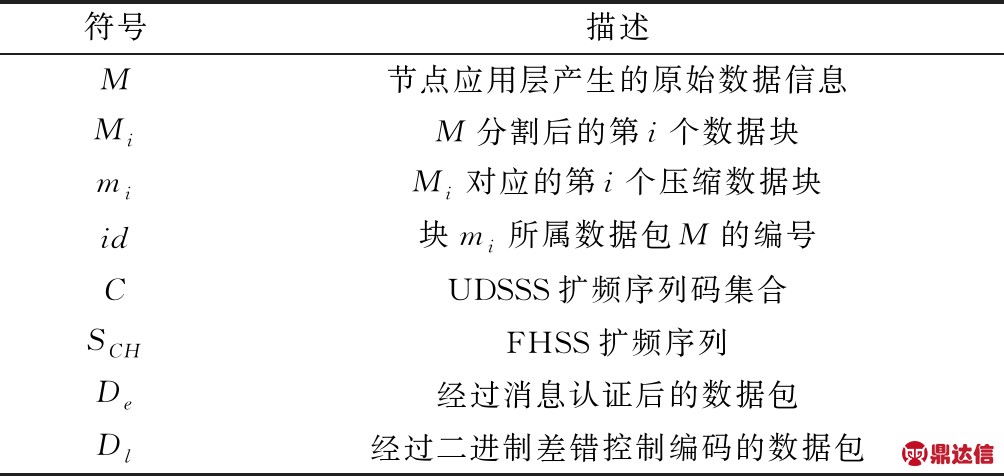

通过建立合适的网络模型与攻击模型以验证WSN抗干扰攻击方法的可行性。为便于描述,所使用的相关符号与描述如表1所示。

表1 数据包相关符号与描述

Table 1 Data package related symbols and descriptions

1.1 网络系统模型

WSN模型由多个具有收发功能的传感器节点组成,在普通的多信道(信道数11~25)模式下通信,即不采用FHSS或DSSS等任何扩频模式,使得发送节点在受干扰攻击的网络通信环境下实现与接收节点的通信。假设每个传感器节点配备相应的频段并具备传输、接收和计算数据的能力,此外,网络中每个接收节点都能够识别发送节点在数据包中携带的身份验证信息,即双方通信节点都有身份认证方案,以确保数据包的正确性。

1.2 攻击模型

通过建立攻击干扰模型以评估抗干扰攻击方法的有效性。

1.2.1 基本型干扰攻击模型

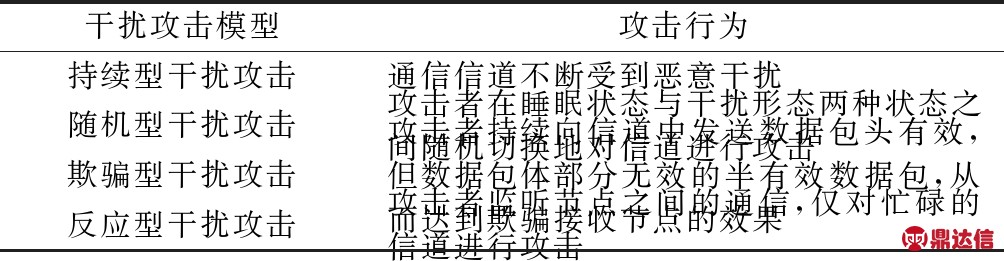

针对WSN的干扰攻击,已有多种基本的干扰攻击模型[21]。主要包括持续型干扰攻击、随机型干扰攻击和反应型干扰攻击和欺骗型干扰攻击等[22]。简略归纳以上几种基本型干扰攻击行为如表2所示[21]。

表2 基本型干扰攻击

Table 2 Basic jamming attacks

1.2.2 智能型干扰攻击模型

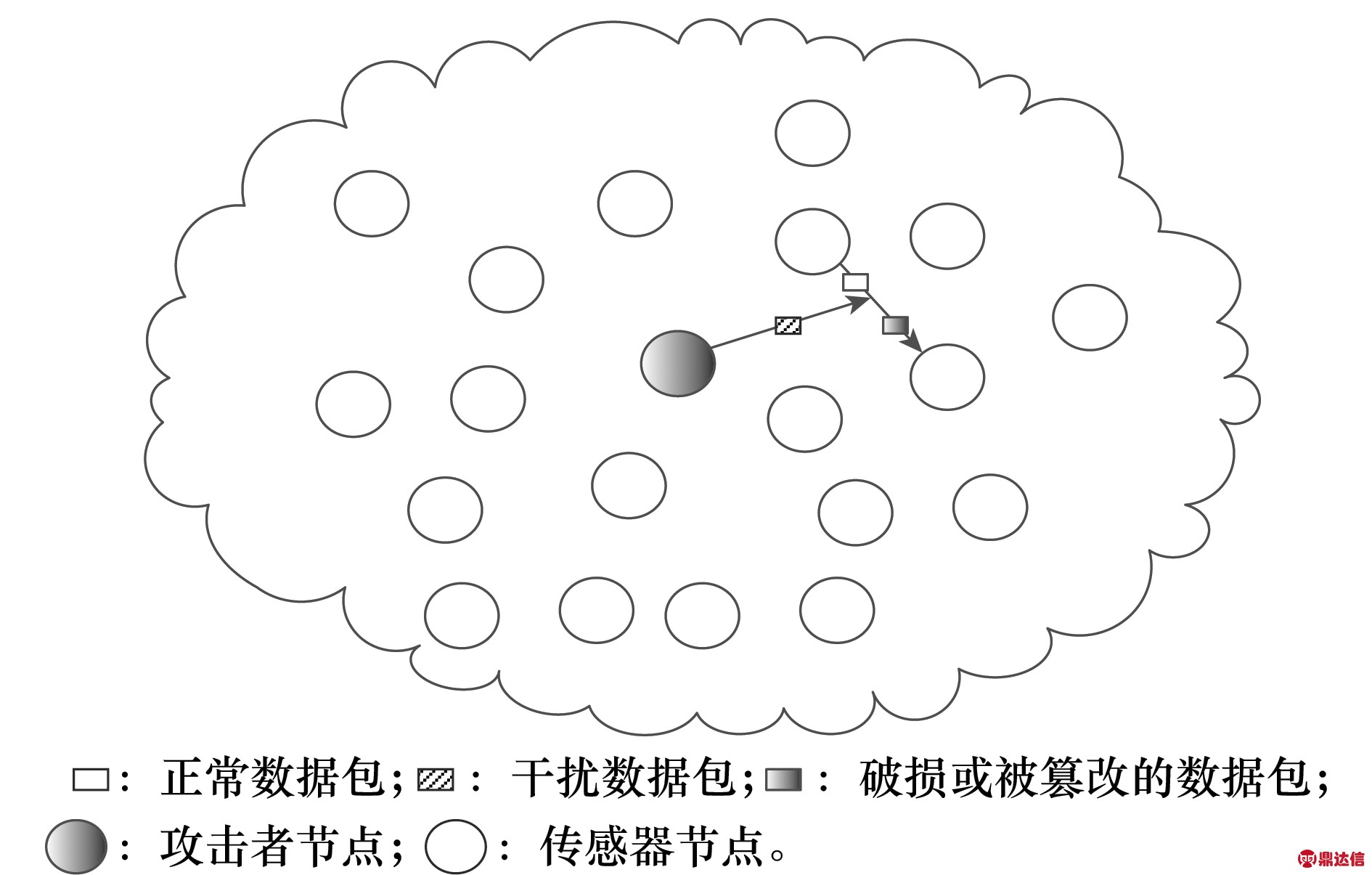

常用的基本型攻击模型,无法有效攻破WSN中Wireless HART标准的扩频技术,针对性不强。结合文献[11,20]形成针对性强的智能型干扰攻击模型,如图1所示。

图1 干扰攻击模型图

Fig.1 Diagram of interference attack model

模型中的干扰攻击者能够对节点进行窃听并在能量有限的情况下干扰数据包的通信,但其不能阻断和进制信号地传播与通信。攻击者可以通过插入数据段破坏部分或者所有发送节点与收节点之间的通信,攻击者可以在以下操作中选择:

(1) 在通信信道发送大量的非法数据包以碰撞正常数据包,使正常数据包遭受破损,到达接收节点时变得不可读;

(2) 将非法数据包插入正常数据包中,部分或完全破坏正常法人数据包,或者基于扩频序列生成与正常数据包相似的干扰数据包,使得接收节点得到非法的干扰数据。

2 混合抗干扰攻击方法

2.1 扩频技术

扩频技术主要分为简单易实现的传统扩频技术与复杂度高但安全的非协调扩频技术。虽然传统扩频技术简单易实现,非协调扩频技术复杂度高,但是由于传统扩频技术提前共享的扩频密钥易被恶意攻击者获取并进行修改,故可靠性低于非协调扩频技术。

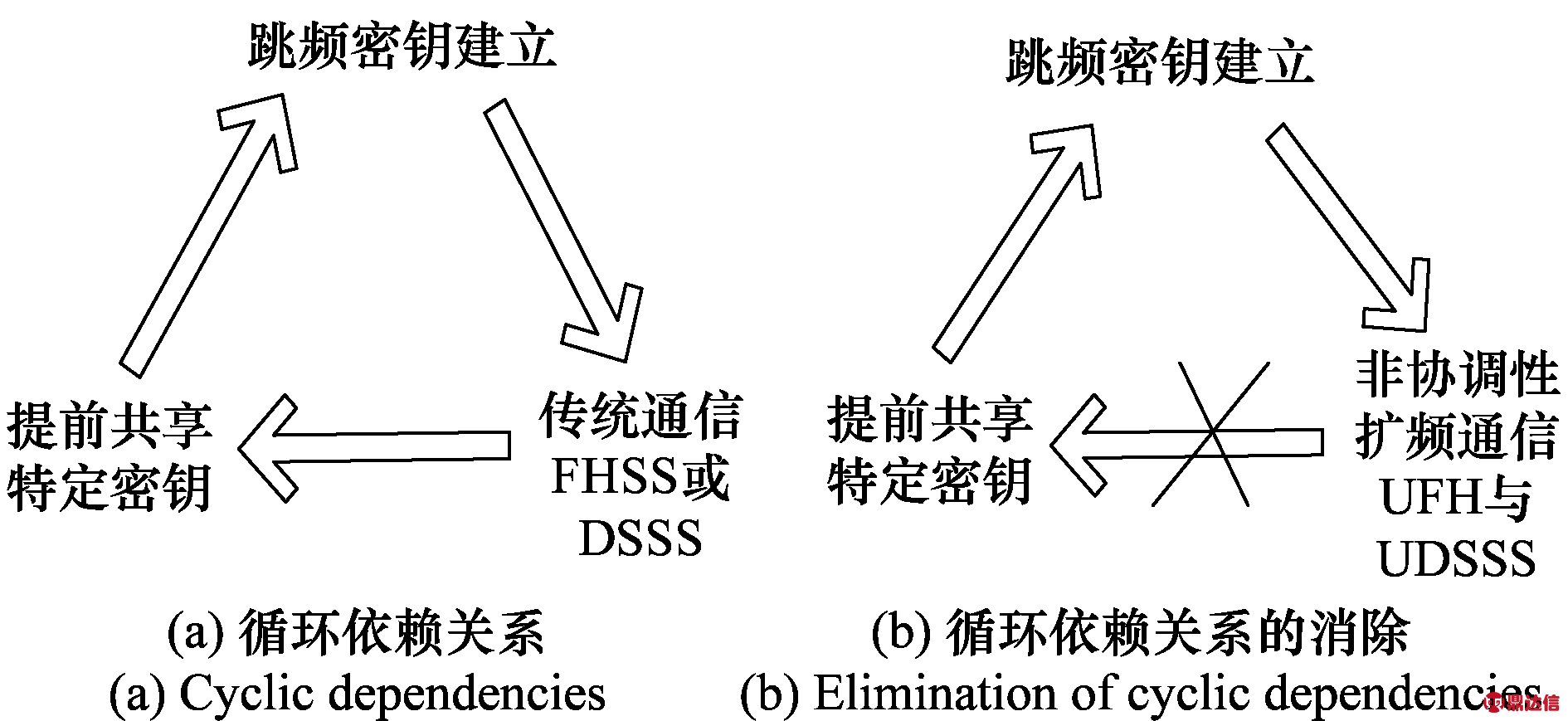

在传统扩频模式中密钥生成、抗干扰通信和共享密钥三者之间会构成循环依赖关系[23],如图2(a)所示,导致恶意干扰者可以轻易地在传统抗干扰通信中进行获取或篡改密钥。图2(b)为不采用扩频序列或采用随机扩频序列集合的非协调扩频技术通过破坏循环依赖关系,以减少WSN面临的网络安全漏洞的示意图。能量不受限的网络基站通过收发双方共享的伪随机算法设定扩频序列集合,从而用于通信阶段UDSSS通信技术中。

2.2 混合抗干扰攻击方法

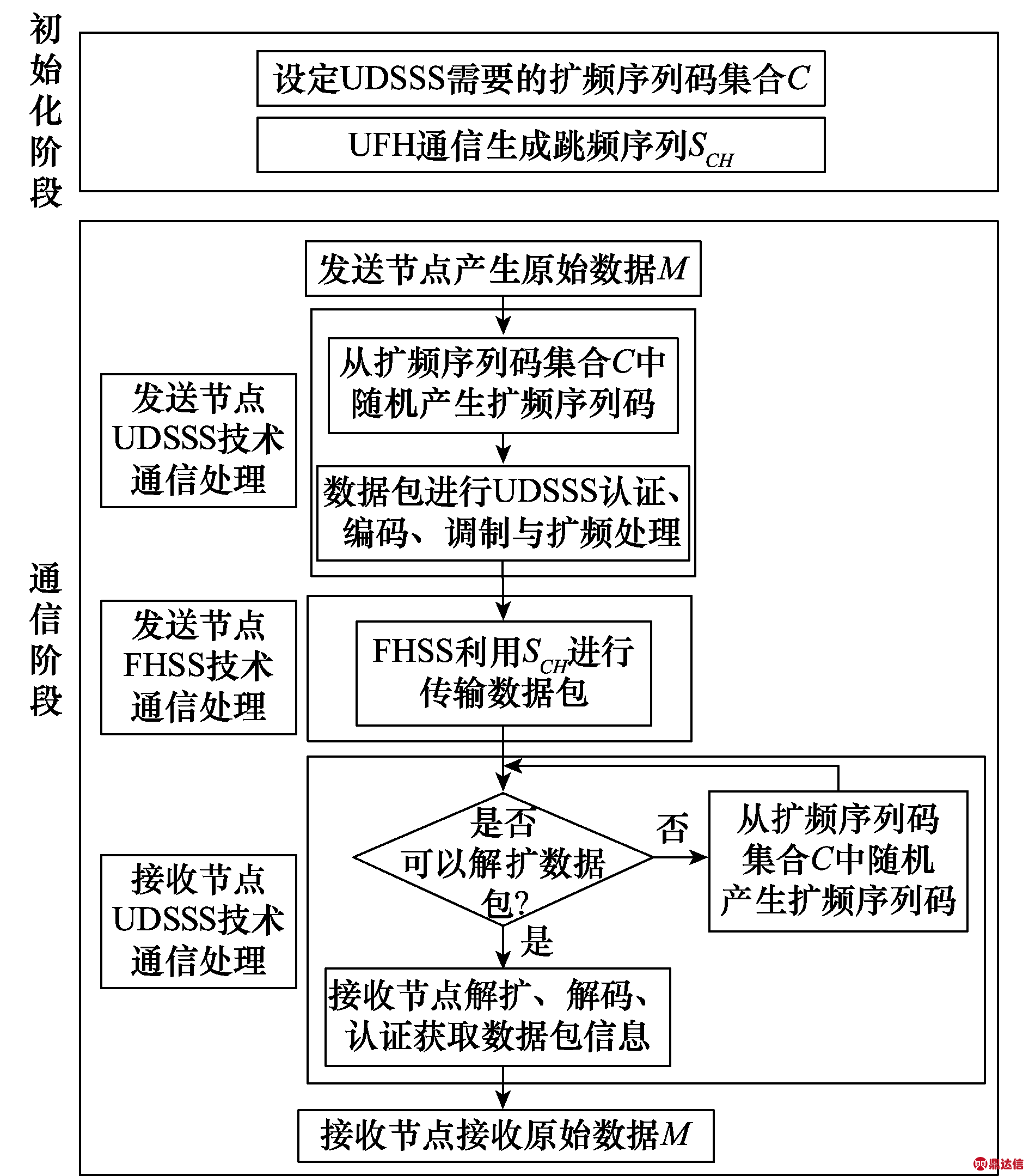

为防御WSN中的干扰攻击,通过结合UFH、FHSS与UDSSS技术,以抵抗干扰攻击所带来的干扰影响,其框架图如图3所示。

图2 循环依赖示意图

Fig.2 Schematics of cyclic dependency

图3 混合抗干扰攻击方法框架图

Fig.3 framework of Hybrid anti-jamming attack method

网络通信分为初始化阶段和通信阶段两个阶段。在初始化阶段中,首先设定扩频序列码集合C,并基于UFH得到通信阶段FHSS技术所需的跳频序列SCH;在通信阶段,发送节点首先使用UDSSS技术对数据包进行签名、编码与扩频处理,以提供抗干扰攻击能力,进而利用FHSS技术进行数据包传输,均衡网络的能量消耗,接收节点相应使用UDSSS技术对数据包进行解扩、解码与认证,从而获取数据包信息。

2.2.1 UDSSS通信所需扩频序列集合的设定

通过改进采用提前共享密钥的传统扩频通信技术DSSS可得到UDSSS技术,UDSSS技术属于非协调扩频通信技术。假设WSN中的发送节点A与接收节点B之间为多信道传输,并且信道数在11~25。

设定初始化阶段UDSSS技术需要的扩频序列码集合为C={c1,c2,…,ci,…,ck},k≥2。

2.2.2 UFH下跳频序列的生成

由于不需要提前共享扩频密钥,并且突破了传统扩频技术的循环依赖,故UFH技术属于非协调扩频技术。网络中使用UFH通信时,各网络通信节点将采用密钥序列生成方法[11]生成相应的跳频扩频序列。假设发送与接收节点A与B之间的跳频扩频序列为SCH。

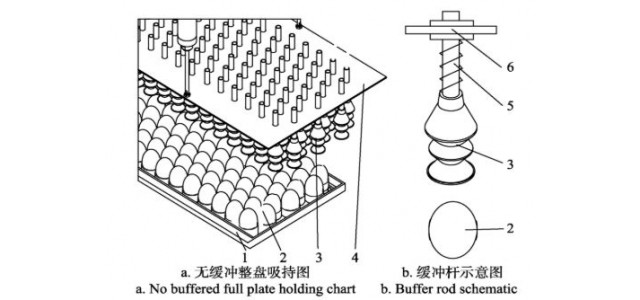

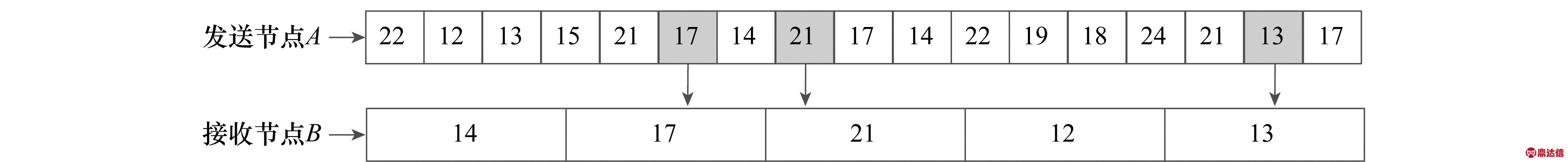

UFH中发送节点和接收节点以不同的频率在各自的信道序列上选择信道进行传输,如图4所示。当双方节点A和B处于一个通信信道上传送数据包时,发送节点A在特定时隙(见图4中17、21和13)内发送的数据包将完全到达接收节点B,并被接收节点B接收。发送节点发送时隙的长短会直接影响接收节点接收数据包的大小,若发送节点的信道数多会使其发送时隙较短,导致接收节点无法接收到完整的数据包。

图4 UFH收发时隙

Fig.4 UFH transceiver slot

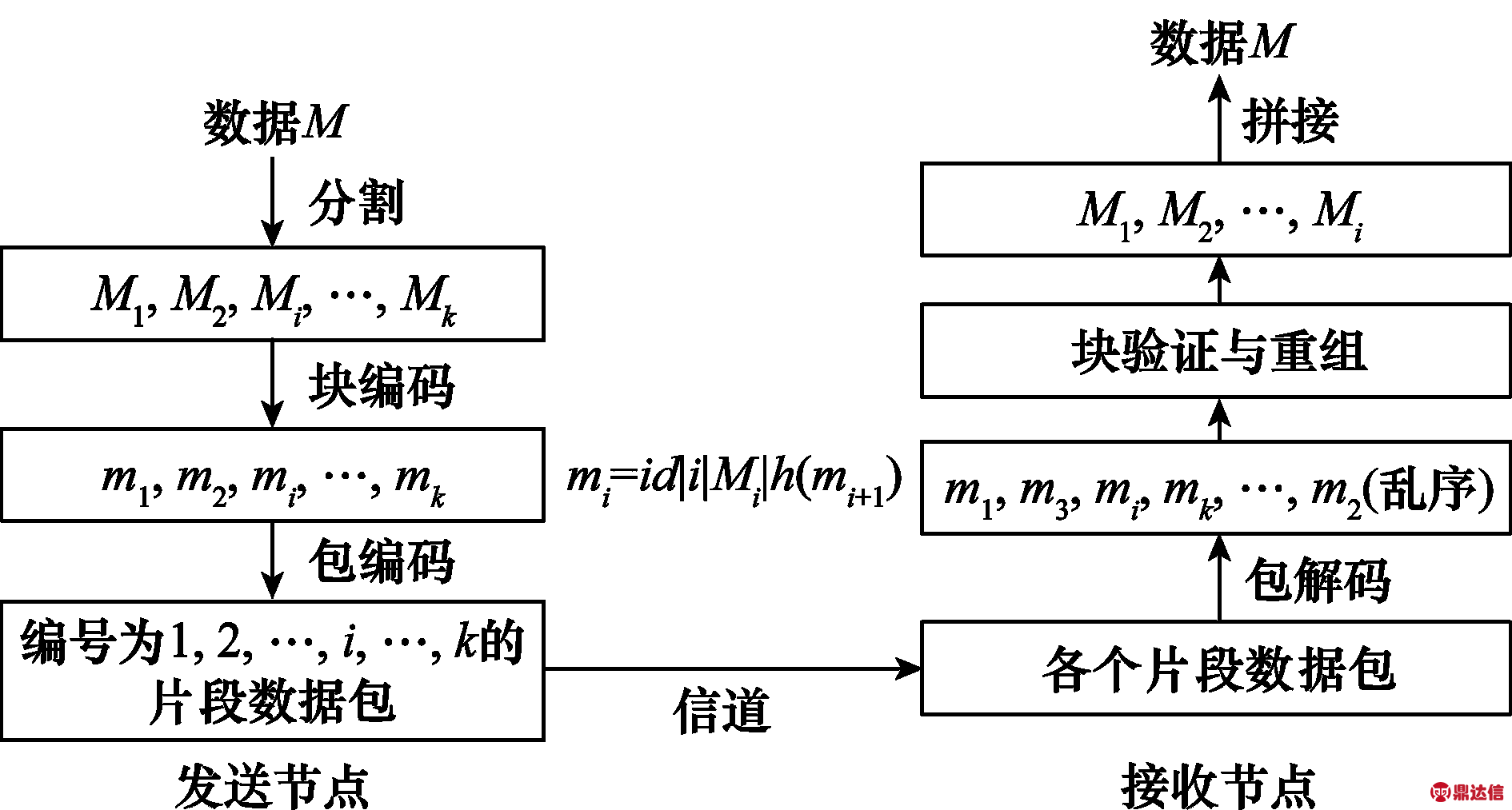

为有效地抵抗WSN中的干扰攻击,在发送前与接收后均需要对包含扩频序列的数据M进行处理。非协调跳频扩频处理过程如图5所示。

图5 UFH通信过程

Fig.5 UFH communication process

(1) 发送节点的处理

发送节点的数据需要经过3个主要步骤进行处理,如下所示。

步骤 1 数据分割:对初始数据M进行分割,得到数据块M1,M2,Mi,…,Mk(k≥2)。

步骤 2 块编码:对分割后的数据块Mi进行编码压缩处理,得到相应的压缩数据块mi:

mi=id|i|Mi|h(mi+1)

(1)

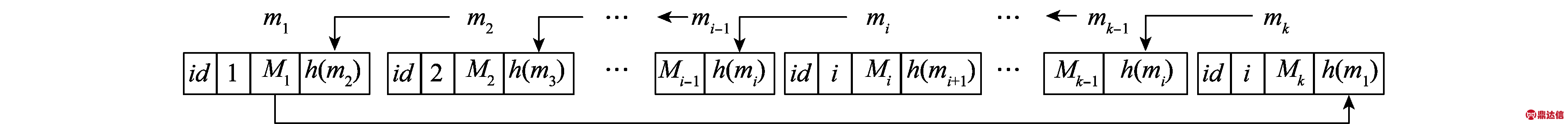

式中,id表示块mi所属数据包M的编号,i是数据M中块mi与Mi的编号;h(mi+1)为后一个压缩数据块mi+1的哈希函数值,块之间的哈希值组成了一个循环哈希链,如图6所示。

步骤 3 包编码:将每个压缩数据块mi按对应序号(序号数为1,2,…,i)添加到数据包中,再经过通信信道进行传输。

图6 循环Hash链

Fig.6 Cyclic Hash chain

(2)接收节点的处理

接受节点需要完成对数据包的进一步处理从而获取跳频序列。

①包解码:恶意攻击者会篡改接收节点获取到的部分块数据包,从而接收节点需挨个对块数据包进行解码,若数据包无法解码,则视为被攻击篡改的数据包,进而剔除不能够解码的数据包片段,得到块序列m1,m3,mi,mk,…,m2,k≥2。

②块验证与重组:为了对块序列进行排序进而得到有效的数据,首先需要验证数据块mi中的id,得知其所属的数据包,再通过Hash函数找到其前驱块mi-1和后继块mi+1,最后将块mi插入到Hash链路中可得一条完整Hash链。再对数据块mi进行提取压缩得到对应的数据块Mi。

③拼接:接收节点将数据块M1,M2,Mi,…,Mk(k≥2)拼接为数据M,从而获取跳频序列。

2.3 混合抗干扰攻击方法通信

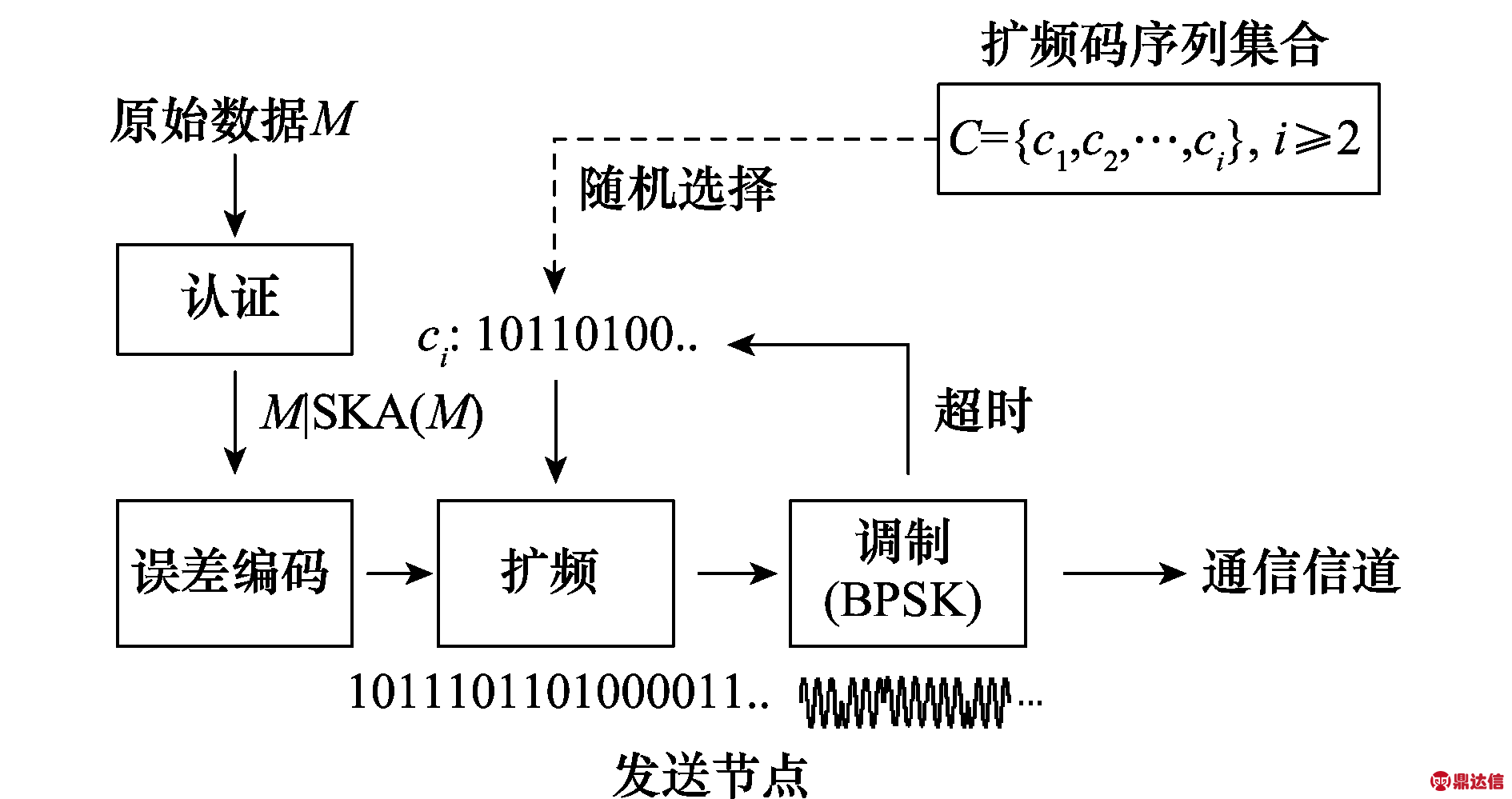

2.3.1 发送节点UDSSS技术通信处理

与非协调跳频扩频技术相比非协调直接序列扩频技术其所需能量远低于非协调跳频扩频技术,因为在非协调直接序列扩频技术中没有对数据包进行分割和重组片段等处理。此外,不同于DSSS,UDSSS中采用共享扩频序列集合,发送节点先随机的从扩频序列集合中选择一个扩频序列,需要完成对原始数据M的签名认证、误差编码、扩频和调制等处理后才能发送给接受节点,过程如图7所示。

图7 UDSSS通信处理过程

Fig.7 UDSSS communication process

(1)签名认证:使用私钥SKA技术对原始数据M进行消息认证,认证后的数据包De为

De=M|SKA(M)

(2)

(2)误差编码:采用二进制差错控制进行误差编码。将完整的数据称为码,其序列片段称为码字,由于靠码字之间的差别非常大,故基于编码能够进行检错或纠错。其中未编码的数据包部分称为对象代码,最终代码定义为经过编码后的数据包部分[24]。

设j为码长,∑j(j≥1)为j个码字的集合,则对象代码和暗号代码分别为

u=(u1,…,ui,…,uk)∈∑k

(3)

v=(v1,…,vi,…,vn)∈∑n

(4)

式中,对象代码的第i个码字为ui;暗号代码的第i个码字为vi。

对象代码u在通过q进制实时编码函数[23]转化后,生成暗号代码v,可得

v=(u)q

(5)

设H(x,y)表示为码字vi与vi(vi,vj∈∑n(j≥1))的汉明距离,暗号代码的最小距离即码距为

(6)

综上可得,暗号代码v的码长为n,其码距离为d=H(v)。对象代码u的码长为k,其通过实时编码函数方案所需的进制数为q,故最终编码后的代码r为

r=(u)q|(n,k,d)

(7)

式中,由于误差编码采用CRC对数据m进行编码处理,因此可以修复数据包中适当数量的错误位,其中q取2。

(3) 扩频:在初始化阶段中会生成的扩频码集合,从扩频码集合中随机选取一个扩频码ci,将其加入到CRC后的数据包中进而实现扩频。

(4) 调制:基于二进制相移键控(binary phase shift keying,BPSK)技术对数据包进行调制,并送入缓冲队列中等待FHSS技术处理。

2.3.2 发送节点FHSS技术通信处理

发送节点获得缓冲队列中的数据包,并利用初始化阶段节点生成的跳频序列进行FHSS通信。由于FHSS是基于发送节点与接收节点共享的伪随机跳频序列,并在对应频带内选择多个信道进行数据包传输,所以相较于单信道,其发射信号的抗干扰能力更强、信号更加隐蔽难以窃取,而且能有效的抵抗无线电的干扰。

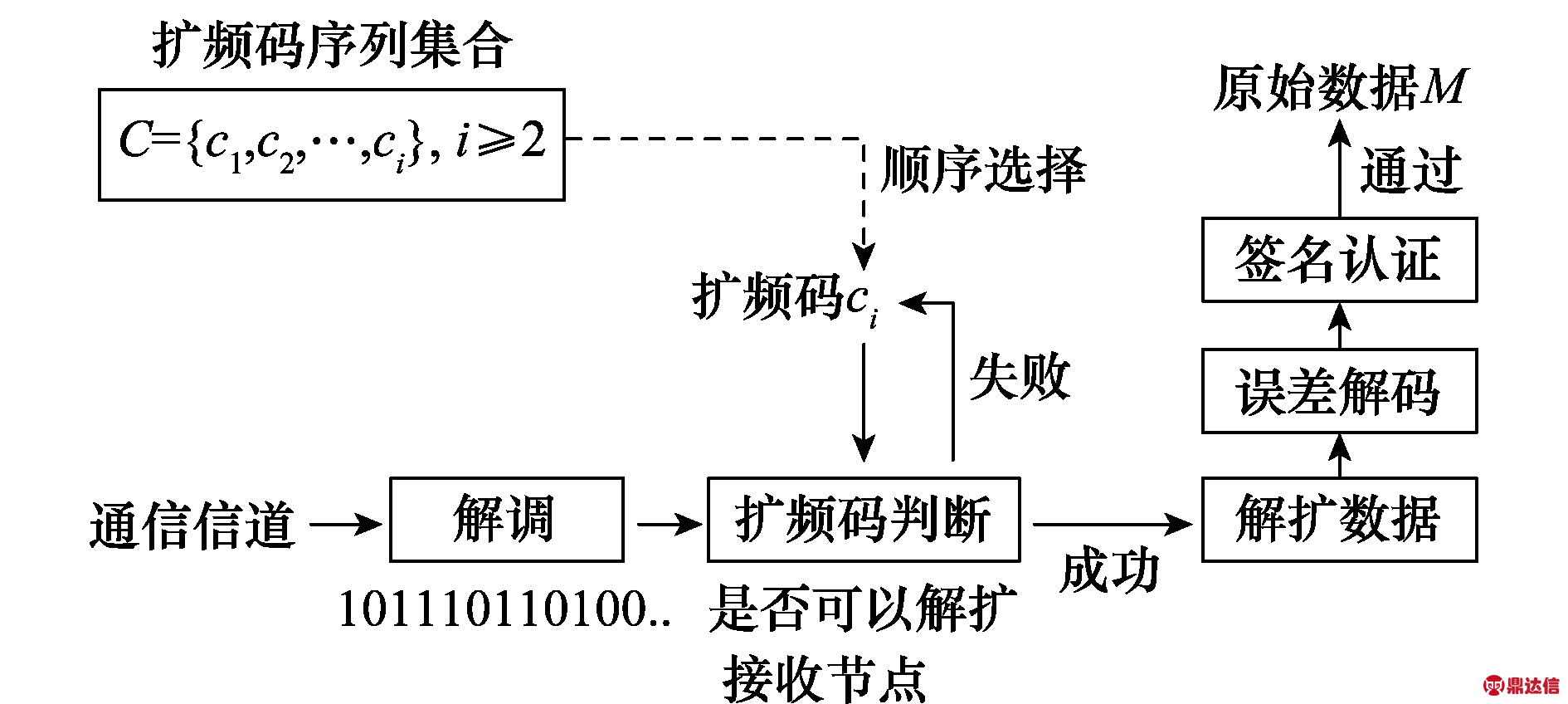

2.3.3 接收节点UDSSS通信技术处理

基于UDSSS通信,当接收节点接收到发送节点处理后的数据包需要对其进行解调、解扩、误差解码和认证处理,具体过程如图8所示。

(1)解调:接收节点使用BPSK解调技术对接收到数据包进行解调。

(2)解扩:依次使用扩频码序列集合C中的扩频码对数据进行解扩,直到解扩成功,若所有扩频码都无法对该数据包的实现解扩,则视该数据包为恶意干扰攻击者发送的干扰数据,对其进行遗弃处理。

图8 UDSSS通信处理图

Fig.8 UDSSS communication process

(3)误差解码:解扩后得到最终代码r=(u)2|(n,k,d),再提取其中的暗号代码v=(u)2,并使用二进制实时解码函数将其解码成对象代码u,得到:

(8)

由于接收节点接收到的信号数据的位数可能存在错误,若其正确位数不少于码距的一半,那么接收节点就能完整地复原码字,从而成功接收到数据包中的信息。所以,最终代码r=(u)2|(n,k,d)可控制(d-1)/2位错误。

发送节点采用二进制差错控制编码,接受节点则用其对数据包进行解码得到数据包De。

(4)认证:再使用SKA对数据进行签名认证提取数据包De中的密钥,若验证成功即可获得数据包De中的数据M,若验证失败,则丢弃数据包。

3 系统仿真

为验证所提出的混合抗干扰攻击方法的抗干扰性能,进行仿真实验并使用丢包率(packet drop rate,PDR)作为度量属性来评估抗干扰攻击方法的抗干扰效果,PDR是指发送节点A发送q个报文,但由于干扰攻击的影响,接收节点只B收到w个报文通过了循环冗余码(cyclic redundancy codes,CRC)校验的报文[25],因此PDR的表达式为

PDR=(q-w)/q

(9)

为进一步验证所提出的UFH-FHSS-UDSSS抗干扰攻击方法的性能,基于PDR与DSSS-FHSS-THSS抗干扰方法[14]和UFH-FHSS等抗干扰攻击方法[19]进行对比。使用专业的网络仿真软件OPNET进行仿真,能够极大地模拟并分析复杂网络的行为和性能,并且可以随意在网络模型中的插入标准的或用户指定的探头以进行数据的采集和统计[26]。在仿真时,OPNET效率高、对WSN的真实环境的支持能力强并且具有很多完整的模型库[27],设置实验参数[27]如表3所示。

首先为验证基本型与智能型干扰攻击模型对网络造成的影响,分别基于两类攻击模型对WSN进行干扰攻击;然后在WSN网络中分别使用混合抗干扰攻击方法与对比的方法进行抗干扰,分别得到WSN网络的PDR情况,从而对抗干扰攻击进行对比说明;最后为验证所提出方法在不同改变环境下的有效性,改变网络环境进行仿真,同样基于PDR情况进行说明。

表3 仿真参数

Table 3 Simulation parameters

3.1 干扰攻击的影响

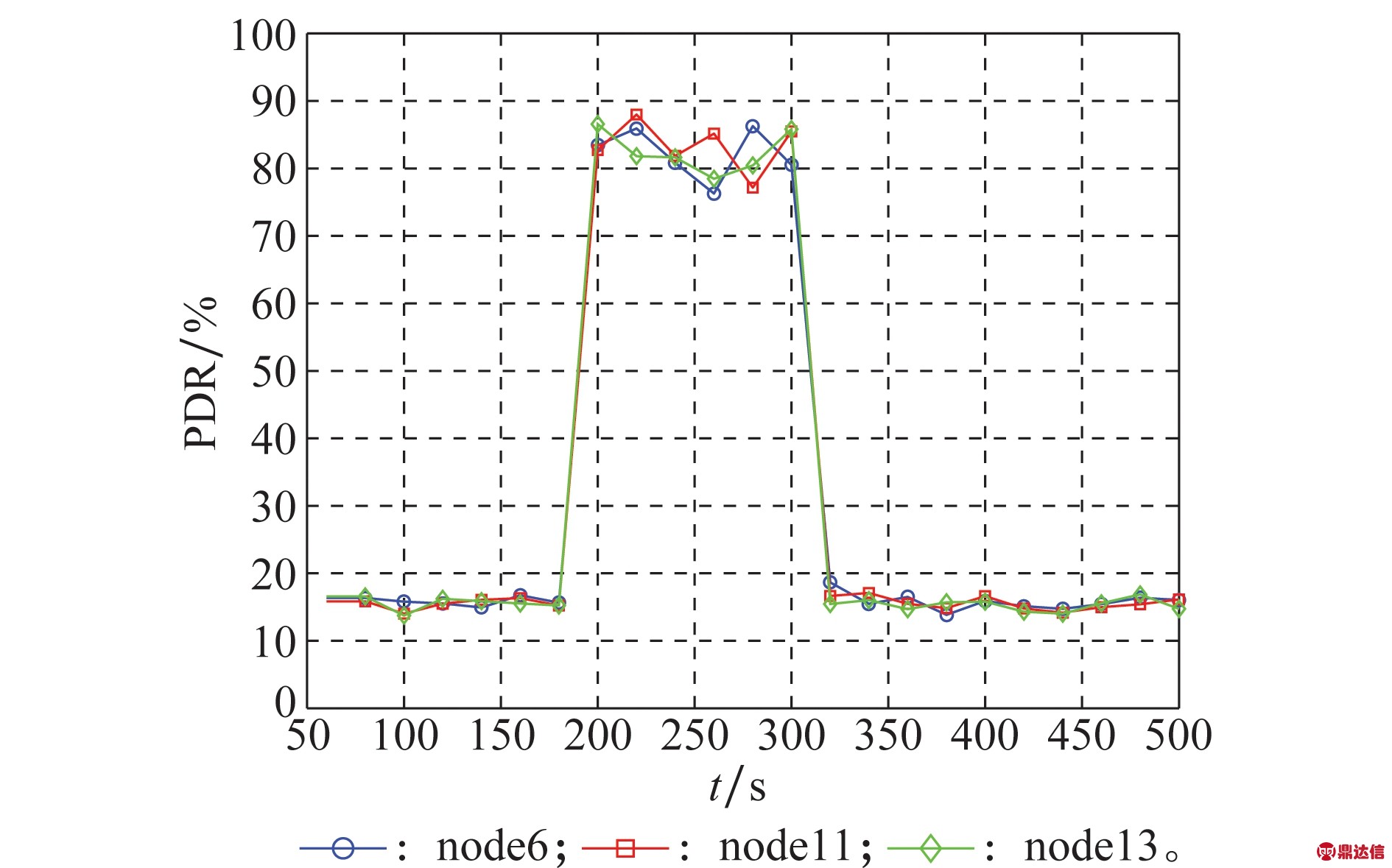

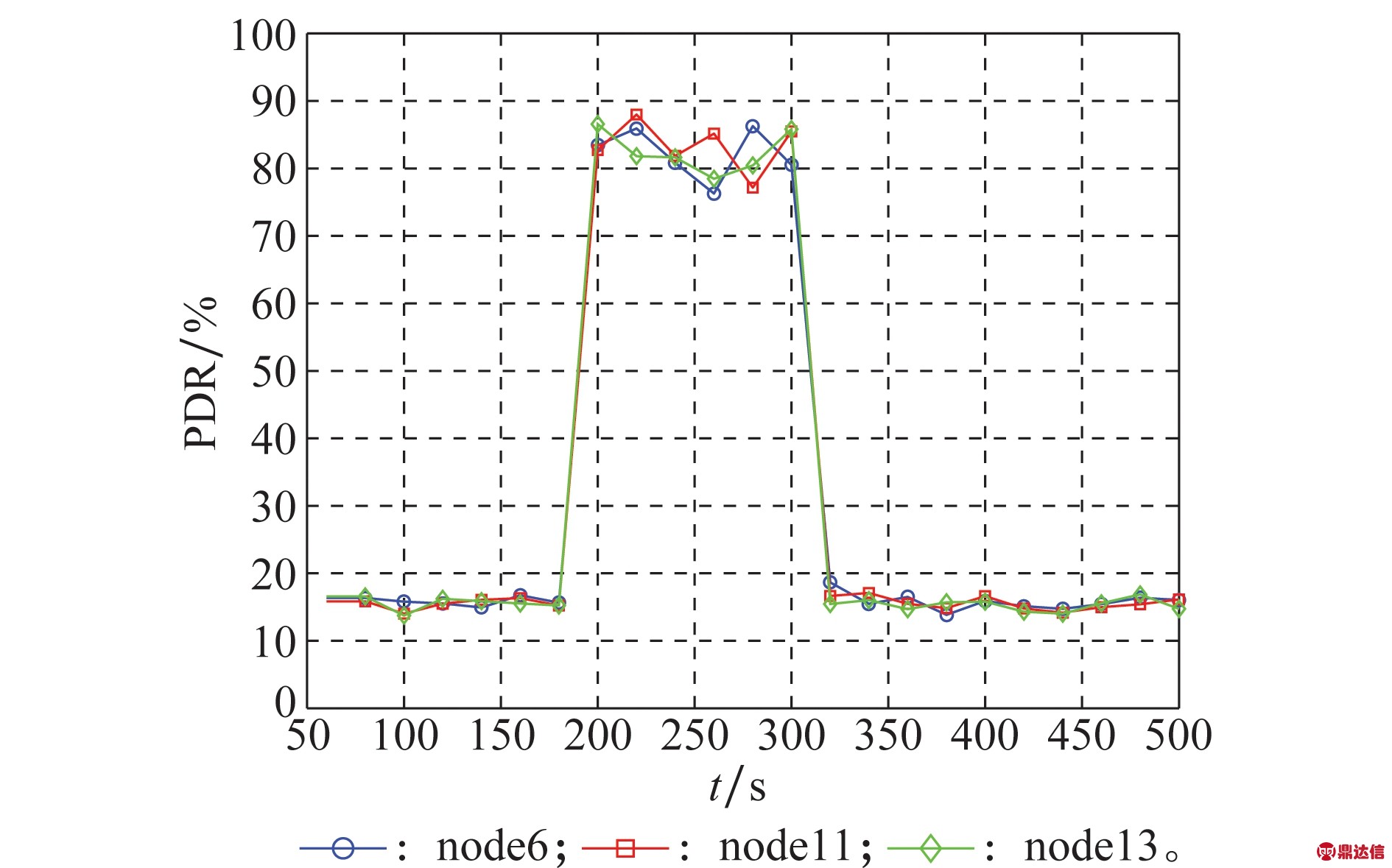

综合已有文献,本文选用基本的持续型和随机型与智能型三种干扰攻击模拟对WSN网络的攻击。仿真网络经历有干扰攻击阶段和无干扰攻击阶段,为提高仿真结果的准确性,仿真时间为500 s。仿真的前60 s用于建立完整的路由表, 60~180 s和320~500 s时间段内均为无干扰攻击阶段,180~320 s之间为干扰攻击阶段,内恶意节点4分别采用3种攻击对网络中

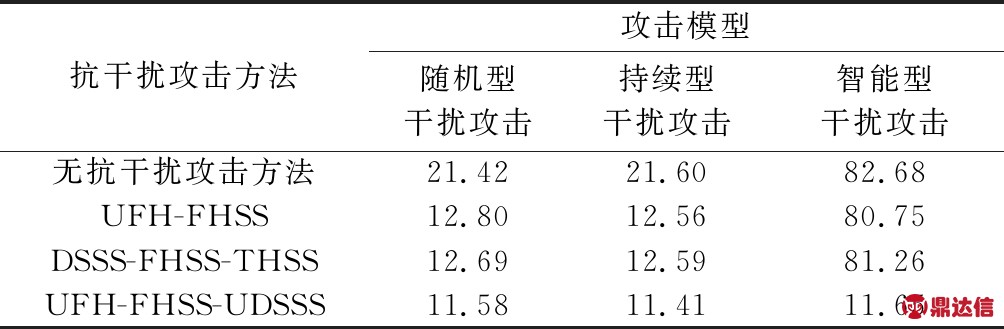

传感器节点6、11、13进行干扰攻击,统计得到3种网络攻击平均PDR的数据如表4所示。

表4 不同干扰攻击方式下的网络PDR的统计

Table 4 Statistics of network PDR under different interference attacks %

图9~图11分别为3种干扰攻击下的PDR曲线变化图。

图9 持续型干扰攻击影响

Fig.9 Impact of constant jammer

图10 随机型干扰攻击影响

Fig.10 Impact of random jammer

图11 智能型干扰攻击影响

Fig.11 Impact of Intelligent jammer

图中,在60~180 s内即无干扰攻击阶段,传感器节点6、11和13的 PDR均在15%~20%内波动,这是因为网络受到环境的影响,导致部分数据包丢失;而在180~320 s内即干扰攻击阶段,由于恶意节点会发送干扰数据包阻塞接收节点信道,并能够碰撞正常数据包导致数据包部分丢失。受持续型与随机型干扰攻击的影响,被干扰节点6、11和13的PDR出现小幅度上升,而在受到强针对性的智能型干扰攻击影响时,大量数据包会被阻断或者被碰撞,导致很大的PDR;在320 s后停止攻击,传感器节点6、11和13的通信随之恢复正常, PDR也恢复至未受到干扰攻击前的范围内。

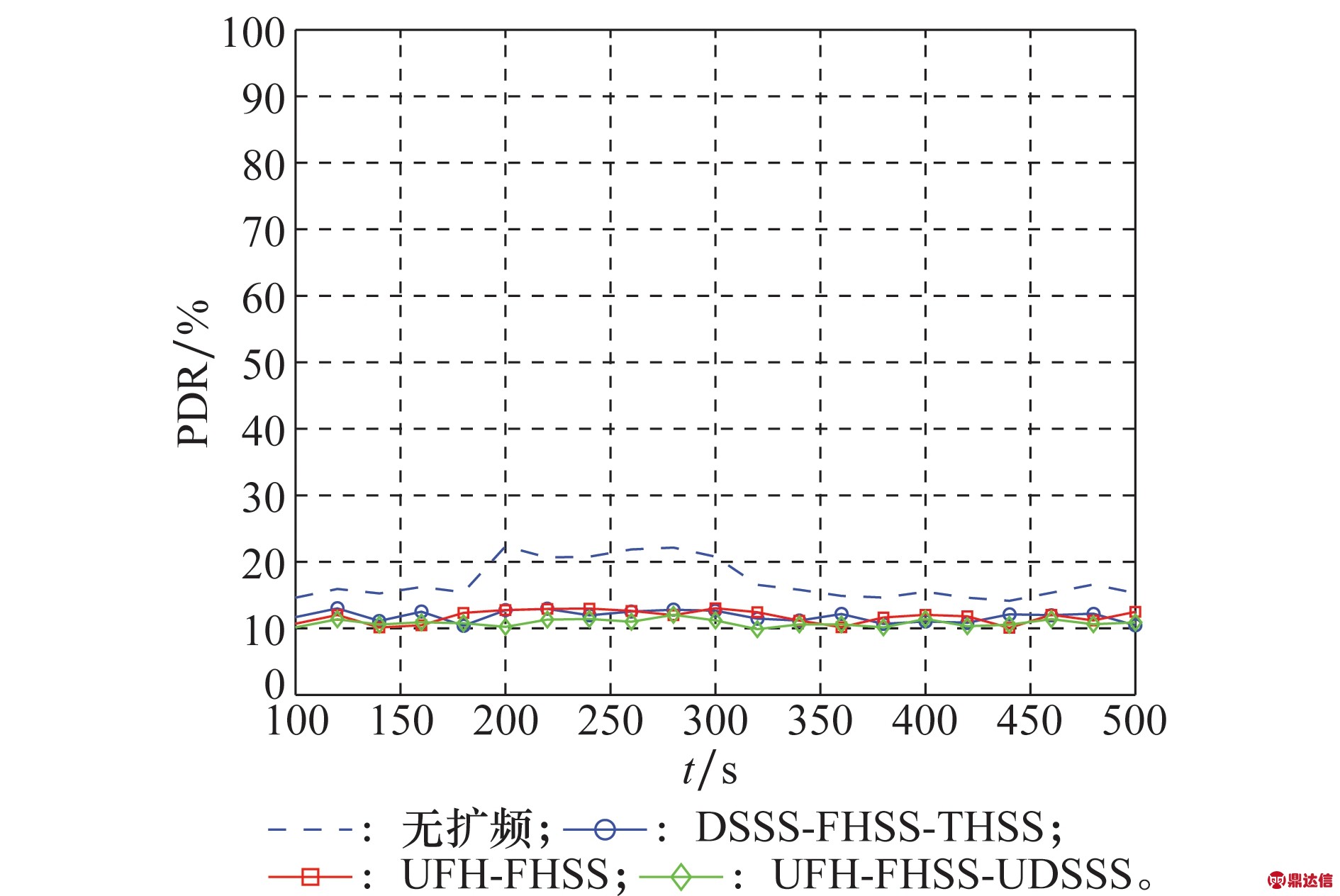

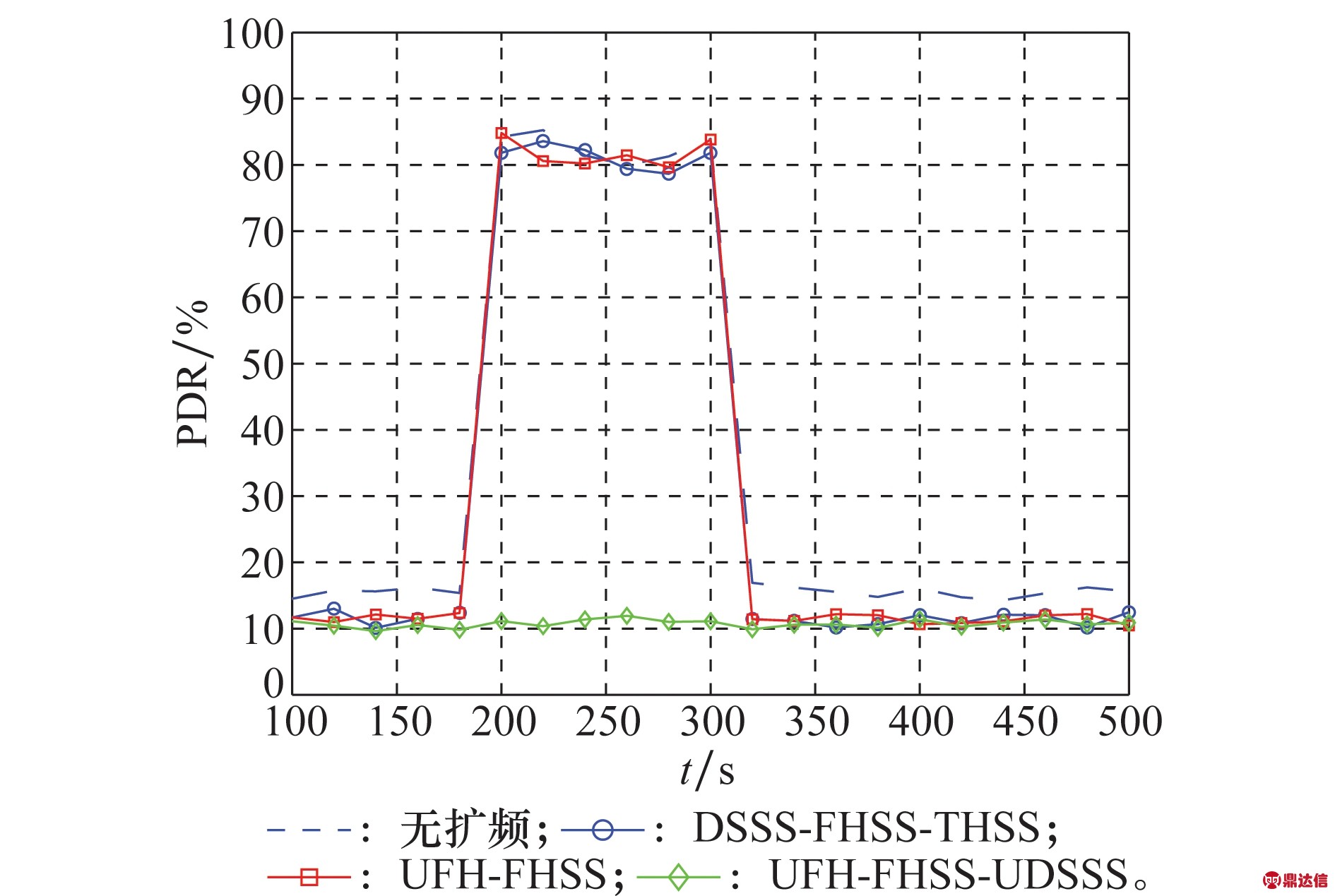

3.2 混合抗干扰攻击方法性能评估

由于在仿真得到前60 s为网络建立完整的路由表时间, 60~100 s为完成扩频序列初始化时间,故前100 s的数据不计入仿真结果;

为抵抗3种干扰攻击,WSN中分别使用UFH-FHSS-UDSSS抗干扰攻击方法、DSSS-FHSS-THSS抗干扰攻击方法[14]、UFH-FHSS抗干扰攻击方法[19]与不加任何抗干扰攻击方法进行对比实验。

图12~图14显示了在不同抗干扰攻击方法对3种攻击模型下的PDR曲线图。经过50组实验,取每个传感器节点在各时刻的PDR的平均值作为仿真图中各时刻的PDR的值。

图12 抗持续型干扰攻击结果图

Fig.12 Result diagram of anti-constant jammer

图13 抗随机型干扰攻击结果图

Fig.13 Result diagram of anti-random jammer

图14 抗智能型干扰攻击结果图

Fig.14 Result diagram of anti-intelligent jammer

分析图12和图13可知,由于缺失扩频序列和同步时间等,使持续型干扰攻击与随机型干扰攻击的针对性较弱,故无法准确对节点的通信进行干扰。在干扰与非干扰攻击阶段由于3种抗干扰攻击的抵御作用,因此丢包率都相较于无抗干扰的情况下有小幅降低。分析图14可知,由于智能型干扰能够准确根据扩频序列、同步时间等获取节点通信,传统扩频技术无法对抗,故丢包率大幅度上升;而本文所提出的UFH-FHSS-UDSSS抗干扰攻击方法不会提前共享密钥和UFH生成跳频序列,并且使用FHSS与UDSSS进行无共享密钥的扩频通信,从而使得智能型干扰攻击无法对网络进行针对性地有效干扰,故网络中数据包的PDR继续保持较低的水平。

在干扰攻击阶段,3种抗干扰攻击方法的PDR如表5所示。

表5 各抗干扰攻击方法在干扰攻击阶段的PDR统计

Table 5 PDR statistics of anti-jamming attack methods in jamming attack phase %

对于持续型干扰攻击和随机型干扰攻击,3种抗干扰攻击方法均表现出较好的抗干扰性能,DSSS-FHSS-THSS和UFH-FHSS方法将PDR控制分别控制在12.59%、12.56%和12.69%、12.80%,UFH-FHSS-UDSSS方法将PDR控制在11.41%和11.58%。3种方法相比无抗干扰攻击时的21.60%和21.42%均表现出较好的抗攻击干扰效果。但针对智能型干扰攻击,则DSSS-FHSS-THSS和UFH-FHSS方法表现出基本无效果,PDR分别为81.26%和80.75%,比无抗干扰攻击方法时的82.68%约有降低;而UFH-FHSS-UDSSS方法则表现出明显优势,将PDR在11.65%,达到了与抗持续型干扰攻击和抗随机性干扰攻击相比拟的水平。

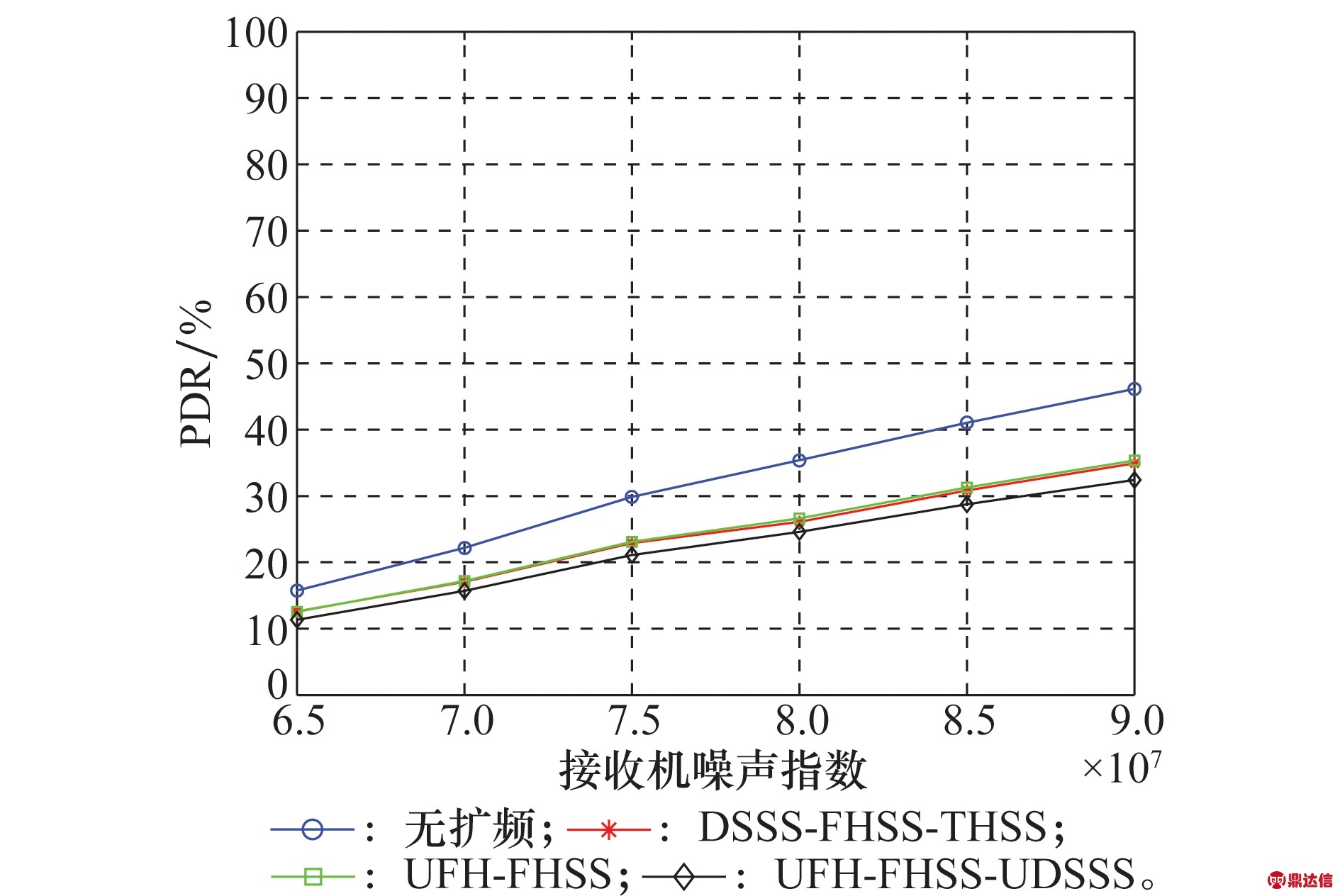

为验证各抗干扰攻击方法对抗环境恶化所带来的干扰影响的性能,进一步对环境变化时抗干扰方法的PDR进行仿真。由于在OPNET管道文件dra_bkgnoise.ps.c中,通过修改接收机噪声指数数值,进而影响网络环境的干扰程度,噪声指数越高,影响越明显,从而可模拟环境的恶劣程度。因此,通过仿真实验得到接收机噪声指数与节点PDR的变化图,观察不同方法对抗不同环境恶劣程度的性能,仿真结果如图15所示。

图15 环境变化时抗干扰攻击方法的PDR变化

Fig.15 PDR variation of anti-jamming attack method when environment changes

由图15可知,3种采用扩频技术的抗干扰攻击方法均具有良好的对抗环境干扰性能,但UFH-FHSS-UDSSS采用了包含误差编码的UDSSS技术,对抗环境干扰的性能更优越。

4 结 论

基于FHSS、UFH与UDSSS的混合抗干扰攻击方法,通过UFH转换FHSS,既解决了传统扩频技术提前共享密钥的限制,又避免了持续使用UFH带来过高的能量消耗,引入UDSSS进一步提高网络的抗干扰攻击能力。仿真实验结果表明,面对普通型干扰攻击,DSSS-FHSS-THSS、UFH-FHSS-UDSSS与UFH-FHSS 3种抗干扰方法均具有较好的抵抗性能,而在面对强针对性的智能型干扰攻击时,DSSS-FHSS-THSS、UFH-FHSS抗干扰方法的抵抗性能很差,但本文提出的UFH-FHSS-UDSSS抗干扰方法却仍具有强大的抵抗作用,其PDR也一直保持在低水平。故本文所提出的抗干扰攻击方法可有效抵抗针对性强的恶意干扰攻击与环境干扰带来的影响。